Il vero costo degli attacchi informatici nel 2024 e nei prossimi anni

- Si prevede che gli attacchi informatici siano costati al mondo 8 mila miliardi di dollari nel 2023 e che tale cifra salirà a 9,5 mila miliardi nel 2024 e a 10,5 mila miliardi nel 2025.

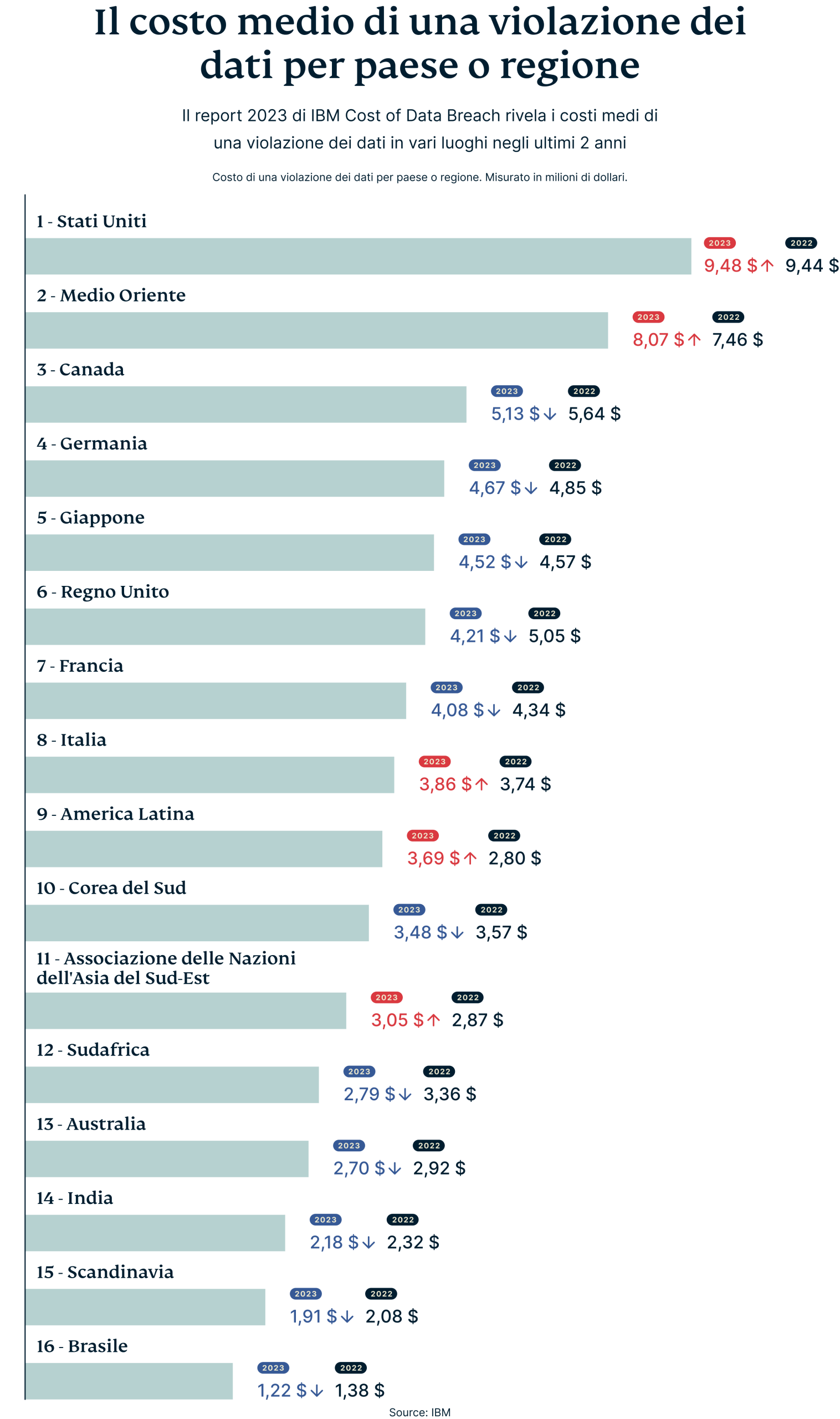

- L'ultimo report di IBM "Cost of Data Breach" rivela un record assoluto per quanto riguarda le violazioni di dati, con un attacco informatico medio che ha causato perdite per 4,45 milioni di dollari. Il settore sanitario riporta la perdita media più alta a causa delle violazioni di dati, pari a 10,93 milioni di dollari all'anno.

- Gli Stati Uniti perdono in media 9,48 milioni di dollari a causa di violazioni di dati a livello globale ogni anno, seguiti dal Medio Oriente, che perde 8,07 milioni di dollari all'anno.

- Anche i privati non vengono risparmiati dalle minacce informatiche e sono particolarmente suscettibili agli attacchi di phishing e social engineering.

- Le contromisure digitali per combattere la criminalità informatica includono protocolli di autenticazione efficaci, la crittografia dei dati con una VPN, aggiornamenti regolari del software e la vigilanza contro gli attacchi informatici più comuni.

Gli attacchi informatici sono sempre più frequenti e sofisticati e rappresentano una minaccia importante per aziende, governi e privati. Si stima che nel 2023 gli attacchi informatici, che vanno dalla violazione dei dati all'acquisizione di account ostili, siano costati 8 mila miliardi di dollari a livello globale. Quest'anno, secondo il report della società di ricerca Cybersecurity Ventures, la cifra dovrebbe salire a 9,5 mila miliardi di dollari. L'ascesa della tecnologia IA probabilmente farà lievitare ulteriormente i costi, con proiezioni che indicano un aumento dell'11% fino a 10 mila miliardi di dollari nel 2025.

Un sondaggio condotto da Statista con i leader del settore ha rivelato che gli attacchi informatici sono una delle maggiori minacce per un'azienda, seguiti dalle interruzioni dell'attività e dagli sviluppi macroeconomici. Secondo l'indagine, condotta dal 2018 al 2023, il 34% degli intervistati ha classificato gli incidenti informatici come la loro principale preoccupazione.

Naturalmente le aziende ne risentono, ma l'impatto sui consumatori è altrettanto allarmante. Le minacce informatiche come la violazione dei dati, il furto d'identità e le transazioni fraudolente colpiscono direttamente gli individui, causando perdite finanziarie, violazioni della privacy e conseguenze di lunga durata.

Quanto potremmo perdere in futuro a causa dei cyberattacchi?

Prevedere con esattezza il costo finanziario degli attacchi informatici nei prossimi anni è difficile, a causa della natura dinamica e complessa delle minacce digitali. Tuttavia, gli approfondimenti di Cybersecurity Ventures, che riflettono sugli ultimi cinque anni, forniscono un quadro di riferimento per le proiezioni future.

| Anno | Costo annuale stimato degli attacchi informatici a livello globale (USD) | Aumento percentuale rispetto all'anno precedente |

| 2024 | 9,5 mila miliardi di dollari* | 19% |

| 2025 | 10,5 mila miliardi di dollari* | 10,5% |

| 2026 | 11,3 mila miliardi di dollari** | 7,6% |

| 2027 | 12,4 mila miliardi di dollari** | 9,7% |

| 2028 | 13,8 mila miliardi di dollari** | 11% |

| 2029 | 15,6 mila miliardi di dollari^ | 13% |

| 2030 | 17,9 mila miliardi di dollari^ | 15% |

[CAPTION] Fonti: *Cybersecurity Ventures **Statista ^Nostre proiezioni

Queste cifre tengono conto dei progressi tecnologici, delle tendenze del settore e di possibili eventi globali che potrebbero avere un impatto sul costo degli attacchi di criminalità informatica. Sia gli aggressori che chi si difende sviluppano costantemente nuovi strumenti e tecniche, incidendo sul costo e sull'efficacia degli attacchi e degli sforzi di mitigazione. Allo stesso tempo, le situazioni geopolitiche e le condizioni economiche possono influenzare la frequenza e la natura degli attacchi informatici, rendendo le previsioni sui costi ancora più complesse.

Ma chi paga i danni?

Secondo il report 2023 Cost of Data Breach di IBM, sono i clienti. Le aziende che hanno subito attacchi informatici generalmente trasferiscono i costi degli incidenti ai consumatori sotto forma di aumento dei prezzi dei servizi e degli abbonamenti.

Per capire come ridurre i costi e l'impatto che le minacce informatiche potrebbero avere su di noi, è necessario comprendere i vari tipi di attacchi, come funzionano e chi sono le principali vittime.

Una panoramica in continua evoluzione degli attacchi informatici

La crescente ondata di violazioni dei dati

Le violazioni dei dati sono tra gli attacchi informatici più comuni che colpiscono aziende e privati. Secondo lo stesso report di IBM, questi incidenti hanno raggiunto un nuovo picco lo scorso anno. Il costo medio della violazione dei dati a livello globale è aumentato del 15,3% dal 2020, raggiungendo i 4,45 milioni di dollari.

In America la situazione appare particolarmente grave. Gli Stati Uniti hanno registrato il costo medio più alto per le violazioni di dati nel 2023, con 9,5 milioni di dollari.

Il mese di dicembre 2023 è stato particolarmente intenso per i consumatori statunitensi, con 443 incidenti di sicurezza divulgati pubblicamente. Sono stati compromessi oltre 1,6 miliardi di dati aziendali contenenti informazioni personali di clienti e utenti. Le principali violazioni hanno riguardato Real Estate Wealth Network, con oltre 1,5 miliardi di dati compromessi; Comcast Cable Communications (Xfinity), con un impatto su quasi 36 milioni di persone; Delta Dental of California, con 7 milioni di clienti colpiti; e Integris Health, che ha portato alla fuga di informazioni personali di circa 4,7 milioni di persone.

A livello globale, il Medio Oriente ha mantenuto la sua posizione di seconda regione più colpita, con un costo medio per la violazione dei dati di 8,07 milioni di dollari, con un aumento dell'8,2% rispetto al 2022. Al contrario, in Canada e in Germania i costi medi sono diminuiti: il Canada ha registrato un calo del 9% a 5,13 milioni di dollari e la Germania una riduzione del 3,7% a 4,67 milioni di dollari. Anche il Giappone ha registrato un leggero calo. La riduzione potrebbe essere dovuta alle nuove leggi e normative imposte dai vari governi per contenere meglio gli attacchi informatici.

Sebbene le violazioni dei dati rappresentino un elemento di rilievo nel panorama delle minacce informatiche, la portata degli attacchi informatici si estende ben oltre. Oggi i criminali informatici e gli hacker sfruttano la potenza di tecnologie avanzate come l'IA e l'apprendimento automatico per eseguire attacchi sempre più sofisticati ed elusivi.

L'escalation dei ransomware

Il ransomware, un tipo di software dannoso progettato per bloccare l'accesso a un sistema informatico fino al pagamento di una somma di denaro, si è evoluto in modo significativo nel corso dei suoi 30 anni di storia e sta crescendo. Nel 2023 si è registrato un aumento del 55% dei casi di ransomware rispetto all'anno precedente, con 4.368 casi segnalati.

Ma cosa ha causato questo allarmante aumento degli attacchi ransomware? Diversi fattori.

Dominare le menti: l'arte dell'ingegneria sociale

Gli attacchi di ingegneria sociale, come il phishing, continuano a essere molto diffusi e sfruttano la psicologia umana piuttosto che le vulnerabilità del sistema. Questi attacchi consistono tipicamente nell'ingannare le persone affinché rivelino informazioni sensibili o concedano l'accesso a sistemi riservati. L'elemento umano rappresenta spesso l'anello debole della sicurezza informatica.

Il passaggio al lavoro a distanza e flessibile ha esacerbato questi rischi. I criminali informatici sfruttano le vulnerabilità delle reti domestiche e dei sistemi di accesso remoto aziendali non adeguatamente protetti. Anche i dispositivi personali utilizzati per scopi lavorativi aumentano il rischio di violazioni della sicurezza. Ad esempio, una semplice e-mail di phishing inviata a un dispositivo personale può portare all'accesso non autorizzato di un'intera rete aziendale.

I dispositivi intelligenti e l'Internet of Things (IoT) ampliano ulteriormente il campo di battaglia. Questi dispositivi, pur essendo comodi, spesso non dispongono di solide misure di sicurezza, il che li rende suscettibili di attacchi che minacciano sia la privacy personale che la sicurezza aziendale. Ad esempio, un dispositivo domestico intelligente compromesso può essere un punto di accesso per gli autori di attacchi per accedere a informazioni personali e lavorative sensibili.

Legami deboli: come gli attacchi alla catena di approvvigionamento mettono a repentaglio la sicurezza delle aziende

Nel 2024, il panorama della cybersicurezza sarà sempre più caratterizzato dalla minaccia di attacchi alla catena di approvvigionamento, che si stanno evolvendo in termini di sofisticazione e scala. Gli autori degli attacchi alla catena di approvvigionamento di solito prendono di mira e sfruttano i punti più vulnerabili di esse.

Spesso si tratta di venditori o fornitori terzi con misure di sicurezza meno rigorose. Una volta compromesso un punto debole, gli aggressori lo usano come punto di appoggio per accedere a sistemi più grandi e sicuri. Ciò potrebbe comportare l'iniezione di codice maligno negli aggiornamenti software o l'utilizzo di credenziali rubate per accedere a reti sicure. MOVEit, un software di trasferimento di file utilizzato per il trasferimento sicuro dei dati, è stato vittima di un attacco alla catena di approvvigionamento nel 2023. Il software è utilizzato da 1.700 aziende di software e 3,5 milioni di sviluppatori in settori come quello sanitario, finanziario, tecnologico e governativo.

Deepfake e l'emergere delle minacce alla sicurezza informatica dell'IA

Nel 2024, anno cruciale per le elezioni negli Stati Uniti, l'aumento delle minacce generate dall'IA, in particolare i deepfake, emerge come una delle principali preoccupazioni per la sicurezza. Le elezioni generali del settembre 2023 in Slovacchia sono un esempio lampante di come la tecnologia deepfake possa danneggiare le elezioni.

In vista di queste contestatissime elezioni parlamentari, il partito di estrema destra Republika ha utilizzato note audio e video deepfake per diffondere false informazioni sul leader di Slovacchia Progressista Michal Šimečka. Questi deepfake hanno alterato la voce di Šimečka, raffigurandolo falsamente mentre discuteva di piani per truccare le elezioni e persino di aumentare i prezzi della birra. Anche se l'esatto impatto di questi deepfake sull'esito finale delle elezioni non è ancora chiaro, l'incidente ha messo in luce le potenti capacità dirompenti di questa tecnologia.

A conferma di questa minaccia, il Cybersecurity Forecast di Google Cloud per il 2024 indica che l'IA generativa potrebbe complicare il rilevamento delle e-mail di phishing e potenzialmente aumentare la portata e l'efficienza delle attività criminali. L'accessibilità e il continuo progresso della tecnologia IA la rendono uno strumento formidabile per gli aggressori.

6 tipi comuni di attacchi informatici

Comprendere l'impatto degli attacchi informatici su vari settori e individui è importante se vogliamo combatterli. Qui approfondiamo le tattiche di attacco informatico più comuni, le modalità di esecuzione e gli effetti su aziende e individui.

| Tipo di attacco | Impatto sulle imprese | Impatto sulle persone |

| Attacco di ingegneria sociale (incluso il phishing) | Violazioni dei dati, perdite finanziarie e danni alla reputazione | Furto di identità, furto di credenziali e frodi finanziarie |

| Ransomware | Interruzione dell'operatività, estorsione finanziaria, perdita dei dati | Furto di dati personali ed estorsione finanziaria |

| Attacchi DDoS | Interruzione del servizio, perdita di guadagno, insoddisfazione dei clienti | Interruzione del servizio Internet, indisponibilità del servizio online |

| Malware | Danni al sistema, accesso non autorizzato ai dati, spionaggio | Furto di dati personali, malfunzionamento del dispositivo, violazione della privacy |

| Estorsione dei dati | Furto e minaccia di esposizione di dati sensibili | Ricatti con l'utilizzo di informazioni personali, minacce di rivelare dati privati |

| Attacchi Man-in-the-middle (MitM) | Furto e accesso autorizzato a dati riservati, perdite finanziarie e danni alla reputazione | Furto di identità, perdite finanziarie, violazioni della privacy e impatti psicologici come stress e ansia |

Ognuno di questi attacchi ha un metodo di esecuzione e un impatto unico, che li rende particolarmente efficaci contro i bersagli previsti.

Phishing

Il phishing è quando i criminali informatici si spacciano per organizzazioni autentiche tramite e-mail, messaggi di testo o altri canali di comunicazione per rubare informazioni sensibili. Questi attacchi spesso inducono gli utenti a cliccare su link dannosi o a scaricare allegati compromessi, con conseguente furto di identità, frode finanziaria o accesso a sistemi protetti. Il phishing è la minaccia e-mail più comune, rappresentando il 39,6% di tutti gli attacchi e-mail. È particolarmente pericoloso perché si concentra sull'errore umano piuttosto che sulle vulnerabilità del sistema.

Ransomware

Il ransomware è un software dannoso che cripta i file di una vittima, rendendoli inaccessibili fino al pagamento di un riscatto. Questa forma di malware ha registrato un'impennata globale, colpendo il 72,7% delle organizzazioni nel 2023. Il costo medio di un attacco ransomware è di circa 4,54 milioni di dollari USA, con costi di recupero in media di 1,85 milioni di dollari USA.

I criminali informatici migliorano continuamente i loro metodi, utilizzando tecniche di crittografia più sofisticate che rendono sempre più difficile per le vittime recuperare i propri dati senza pagare il riscatto. Inoltre, l'ascesa delle criptovalute ha facilitato le transazioni anonime, rendendo più facile per chi effettua attacchi ricevere pagamenti senza essere rintracciato.

Gli attacchi ransomware sono passati dal colpire singoli sistemi a paralizzare intere reti, comprese le infrastrutture critiche e le grandi aziende, causando significative interruzioni finanziarie e operative. L'impatto di questi attacchi va oltre la perdita finanziaria immediata; spesso si traducono in un danno reputazionale a lungo termine e nella perdita di fiducia dei clienti nelle organizzazioni colpite.

Attacchi DDoS

Gli attacchi DDoS, o Distributed Denial of Service, sono un tipo di attacco informatico in cui i sistemi informatici vengono utilizzati per colpire un singolo servizio, come un sito web, un server o una rete. L'obiettivo è quello di rendere il servizio online non disponibile, sovraccaricandolo di traffico proveniente da più fonti. È come un ingorgo di automobili che impedisce al traffico abituale di raggiungere la destinazione desiderata.

Nel 2023, gli attacchi DDoS hanno registrato un aumento significativo sia in termini di frequenza che di intensità, secondo la società di cybersicurezza Cloudflare. Il quarto trimestre ha fatto registrare un aumento del 117% rispetto all'anno precedente degli attacchi DDoS a livello di rete e dell'attività DDoS complessiva che ha preso di mira i siti web di vendita al dettaglio, di spedizione e di pubbliche relazioni durante la stagione festiva.

Malware

Il malware, acronimo di software maligno, comprende varie forme di software dannoso, tra cui virus, worm e trojan. Questi programmi possono infiltrarsi, danneggiare o disabilitare computer, sistemi e reti, permettendo ai criminali informatici di spiare le attività dell'utente.

Un esempio comune di attacco malware è l'attacco loader, un cyberattacco furtivo e in più fasi che sfrutta piccoli programmi dall'aspetto spesso normale (come un lettore PDF) chiamati "loader" per fornire ed eseguire malware sul computer della vittima in modo nascosto. Il programma è chiamato loader perché il suo ruolo è quello di scaricare il malware in background dando l'apparenza di uno strumento o di un software lecito.

Il numero totale di programmi malware unici ha superato il miliardo, con i trojan che rappresentano il 58% di tutto il malware. Il malware può causare accesso non autorizzato ai dati, danni al sistema e spionaggio.

Estorsione dei dati

L'estorsione dei dati prevede che i criminali informatici rubino i dati sensibili e minaccino di rilasciarli solo se viene pagato un riscatto. Questa tattica è stata coinvolta nel 27% degli attacchi informatici del 2023. A differenza del ransomware, che impedisce l'accesso ai dati, l'estorsione dei dati comporta un vero e proprio furto di dati e la minaccia di esposizione pubblica o di vendita dei dati rubati.

Gli attacchi di estorsione dei dati sono solitamente condotti attraverso la violazione o l'esfiltrazione dei dati. La prima fase prevede che gli aggressori accedano al sistema e rubino i dati. Una volta rubati, i dati vengono trasferiti sui server degli aggressori, creando una copia fuori dalla portata dell'utente. Gli aggressori poi contattano l'utente, rivelando di essere in possesso dei suoi dati e chiarendo le loro richieste. Potrebbero minacciare di rendere pubbliche le informazioni, di venderle al miglior offerente o di usarle per altri scopi malevoli come il furto di identità o frodi.

Purtroppo, il pagamento del riscatto sia per l'estorsione dei dati che per gli attacchi ransomware non garantisce il recupero dei propri dati o la loro cancellazione dai loro server.

Attacchi Man-in-the-Middle (MitM)

Gli attacchi MitM si verificano quando un hacker intercetta segretamente ed eventualmente altera la comunicazione tra due parti che credono di comunicare direttamente tra loro. Questi attacchi possono verificarsi in qualsiasi forma di comunicazione online, come la navigazione, l'invio di e-mail o persino le transazioni sicure. Gli attacchi MitM possono portare al furto di informazioni personali, credenziali di accesso e informazioni finanziarie, rappresentando un rischio significativo sia per gli individui che per le aziende.

Gli attacchi MitM hanno rappresentato il 35% delle attività di sfruttamento del Wi-Fi nel 2023, a dimostrazione della loro prevalenza, soprattutto negli ambienti con Wi-Fi pubblico, che spesso sono meno sicuri.

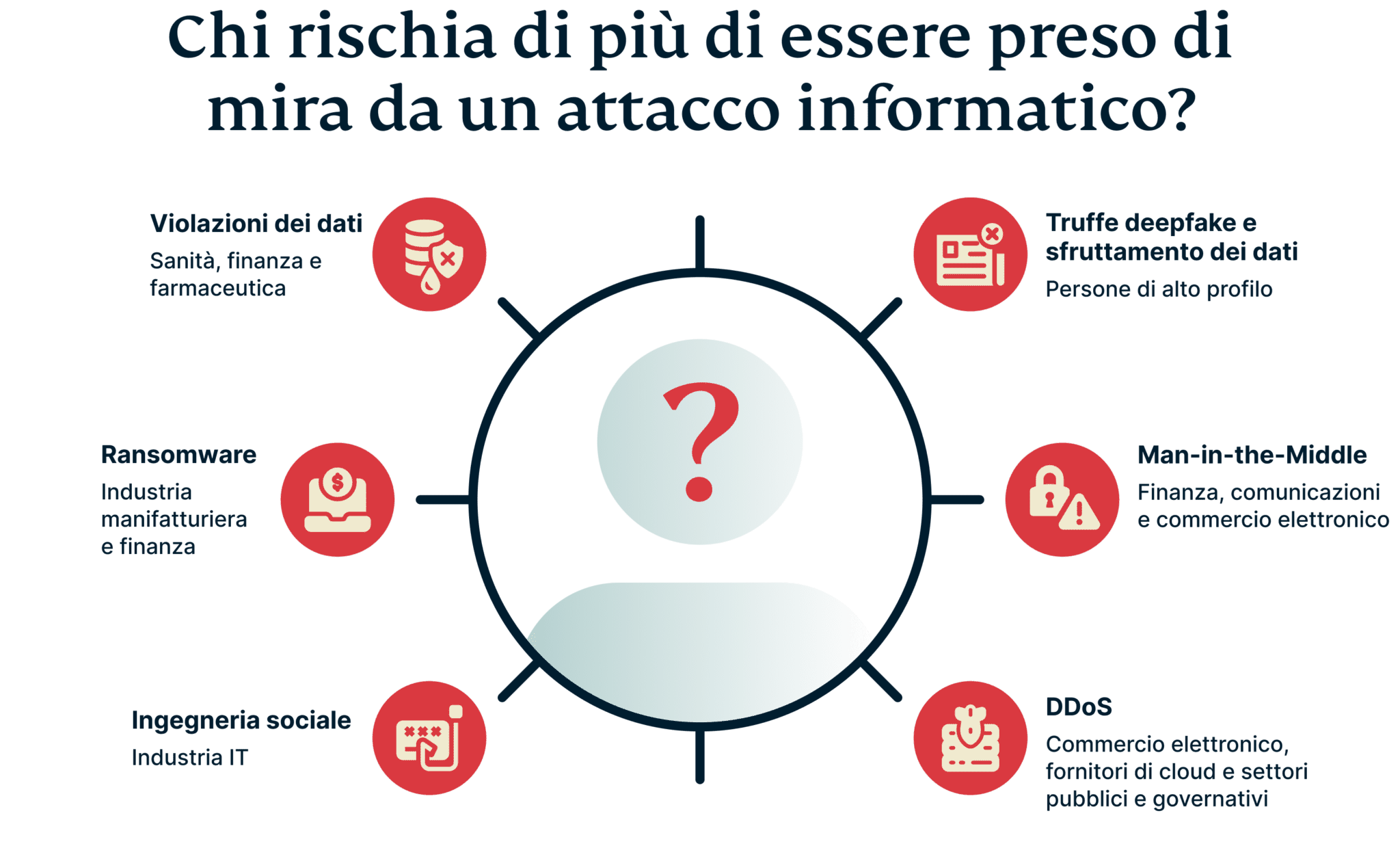

Chi è più vulnerabile agli attacchi informatici?

Gli attacchi informatici possono colpire qualsiasi individuo o azienda, ma alcuni settori sono più suscettibili a causa della natura delle loro operazioni e della sensibilità dei dati che gestiscono. Settori come la sanità, la finanza e la vendita al dettaglio, che sono parte integrante della vita quotidiana delle persone, sono particolarmente vulnerabili.

Sanità e finanza

Questi settori sono bersagli privilegiati perché possiedono dati critici. Le cartelle cliniche contengono informazioni personali sensibili, tra cui numeri di previdenza sociale e precedenti medici, che le rendono interessanti per i furti di identità, le frodi assicurative e le estorsioni. Le informazioni sui pagamenti, come i dati delle carte di credito, sono monetizzabili e ambite per le transazioni fraudolente o per la rivendita nel mondo della criminalità.

Nel 2023, il settore sanitario ha registrato il più alto costo medio delle violazioni di dati per il 13° anno consecutivo, con costi che hanno raggiunto i 10,93 milioni di dollari. Questo dato sottolinea la vulnerabilità del settore, non solo in termini di potenziali perdite finanziarie ma anche di interruzione di servizi essenziali. La dipendenza da piattaforme tecnologiche sia cloud che tradizionali aumenta il rischio e il costo delle violazioni.

Industria manifatturiera

L'industria manifatturiera è un altro dei principali obiettivi, soprattutto per quanto riguarda gli attacchi ransomware, che rappresenteranno il 30% di tutti gli episodi nel 2023. La suscettibilità di questo settore deriva dalla scarsa tolleranza ai tempi di inattività operativa, che può rendere le aziende più propense a pagare riscatti per riprendere rapidamente la produzione.

Settore IT

Anche il settore IT è un bersaglio importante a causa del suo ruolo centrale nel mantenimento dei servizi essenziali e del fatto che è la spina dorsale delle infrastrutture digitali. Il potenziale di interruzioni ad alto impatto lo rende un obiettivo redditizio per i criminali informatici.

Persone di alto profilo

Oltre alle industrie, anche i politici, le persone con un elevato patrimonio netto e le figure influenti sono a rischio, in particolare per gli attacchi deepfake e lo sfruttamento dei dati. L'incidente elettorale slovacco citato in precedenza illustra come questi tipi di attacchi possano essere utilizzati per manipolare l'opinione pubblica o screditare le persone.

Questa escalation di minacce a vari settori sottolinea la necessità di contromisure solide, considerando che anche i singoli individui saranno colpiti, il che porta a chiedersi...

Cosa si sta facendo per combattere gli attacchi informatici?

Si registra un notevole aumento degli investimenti in sicurezza informatica in risposta alla crescente minaccia cibernetica. Ad esempio, DigitalOcean ha riferito che il 37% delle aziende negli Stati Uniti prevede di aumentare la spesa per la cybersicurezza. Questa impennata è dovuta all'adozione di software di sicurezza avanzati, alla modernizzazione dei sistemi legacy e all'emergere di nuove minacce provenienti dall'IA generativa.

Tuttavia, la responsabilità di combattere le minacce informatiche va oltre le aziende. Anche le norme e le politiche governative danno forma a strategie nazionali complete di cybersicurezza. Ciò include lo sviluppo di forti difese informatiche, la promozione di partnership pubblico-private per la condivisione di informazioni e l'investimento in infrastrutture di sicurezza informatica.

Inoltre, i leader possono sostenere programmi di istruzione e formazione per creare una forza lavoro qualificata nel campo della sicurezza informatica e introdurre una legislazione che imponga standard di sicurezza informatica rigorosi. Un esempio di collaborazione internazionale è un'iniziativa congiunta di Australia, Germania, Canada, Paesi Bassi, Nuova Zelanda, Regno Unito e Stati Uniti per guidare le aziende di sviluppo software e gli ingegneri nella creazione di prodotti tecnologici più sicuri. Queste collaborazioni sono essenziali perché le minacce informatiche spesso attraversano i confini e richiedono sforzi globali coordinati per una deterrenza e una risposta efficaci.

Cosa si può fare per proteggersi dagli attacchi informatici

La responsabilità della sicurezza informatica non ricade solo sulle aziende e sui leader nazionali, ma anche sui singoli individui. Ognuno di noi ha un ruolo da svolgere nella prevenzione degli attacchi informatici, che richiede un approccio completo che comprende misure tecniche, consapevolezza e adesione a solide politiche di sicurezza. Come individui, abbiamo il potere di rafforzare in modo significativo le nostre difese informatiche attraverso alcune azioni chiave:

1. Adottare protocolli di autenticazione efficaci

Le password forti sono la prima linea di difesa contro gli attacchi informatici. La maggior parte degli esperti di sicurezza consiglia di utilizzare un password manager per generare e memorizzare in modo sicuro password lunghe e complesse, sia per gli account di lavoro che per quelli personali.

L'applicazione di misure di autenticazione solide, come l'autenticazione a due fattori (2FA) o l'autenticazione a più fattori (MFA), è un ottimo modo per aggiungere ulteriori livelli di sicurezza ai propri account. In questo modo, anche se le credenziali di accesso vengono compromesse, si impedisce l'accesso non autorizzato.

2. Prendere in considerazione l'uso di una VPN

Sebbene scaricare una VPN non renda immuni da attacchi popolari come il phishing, migliora in modo significativo la propria sicurezza digitale in diversi modi. Le VPN forniscono crittografia e connessioni sicure, in particolare su reti in cui la fiducia è dubbia, come il Wi-Fi pubblico di bar, hotel o aeroporti. In questo modo la connessione è protetta dagli attacchi Man-in-the-Middle e dagli attacchi DDoS.

Grazie agli algoritmi di crittografia post-quantistica, sono particolarmente efficaci nel proteggere i dati da minacce di intercettazione come gli attacchi "archivia ora e decripta dopo". Questo offre una protezione sia immediata che futura per i propri dati online. Consigliamo di optare per una soluzione completa come ExpressVPN che spesso include strumenti come i gestori di password, che aiutano a soddisfare i solidi standard di autenticazione e a gestire le password in modo più sicuro.

3. Aggiornare regolarmente tutti i software

Gli aggiornamenti e le patch del software sono progettati per risolvere le vulnerabilità note dei sistemi operativi, delle applicazioni e di altri componenti software. I criminali informatici spesso sfruttano le vulnerabilità dei software obsoleti per ottenere un accesso non autorizzato o distribuire codice maligno. Le organizzazioni possono ridurre significativamente il rischio di questi exploit rimanendo aggiornate con gli aggiornamenti software.

4. Essere attenti può servire a proteggersi

È importante restare vigili e informarsi sulle ultime tattiche di truffa per evitare di diventare una vittima. Molte truffe sono progettate per ottenere informazioni personali come nomi, indirizzi e numeri di previdenza sociale attraverso e-mail di phishing e malware. Pertanto, è importante conoscere i principali segni di queste truffe per evitare di caderne vittima.

Alcuni segnali che indicano che si sta subendo una truffa sono la ricezione di messaggi di testo o di e-mail da parte di persone che non si conoscono, che includono link sconosciuti, errori di battitura e grammaticali.

Le aziende devono anche assicurarsi che i dipendenti siano formati per comprendere le tecniche di social engineering e di phishing.

5. Segnalare qualsiasi attività online sospetta

Anche se la segnalazione di attività sospette può sembrare di poco conto, il suo impatto è tutt'altro che trascurabile. Secondo il report di IBM, le aziende impiegano in media 204 giorni per identificare una violazione dei dati, seguiti da altri 73 giorni per contenerla. Avvisando tempestivamente le attività sospette, i singoli individui possono aiutare notevolmente le aziende a individuare e a rispondere alle violazioni in modo più rapido. In questo modo non solo si riduce la durata della violazione, ma si limita anche l'entità dei danni.

FAQ: Informazioni sugli attacchi informatici

Che cos'è un attacco informatico?

Chi sono le vittime più comuni degli attacchi informatici?

Quali sono i tipi più comuni di attacchi informatici?

- Attacchi di ingegneria sociale: si tratta di attacchi di phishing che inducono le persone a fornire informazioni personali travestendosi da entità affidabili. Ad esempio, un truffatore potrebbe creare un'interfaccia di un sito web simile a quella di un'istituzione finanziaria, per indurre gli utenti a inserire i propri dati.

- Malware: comprende varie forme di software dannoso, tra cui virus, worm, trojan e ransomware. Il malware viene spesso inviato tramite allegati di posta elettronica o download di software e può danneggiare o disattivare i computer, rubare dati o consentire agli aggressori di assumere il controllo dei sistemi interessati.

- Ransomware: un tipo di malware che cripta i file della vittima, rendendoli inaccessibili, e richiede il pagamento di un riscatto per decriptarli. Il ransomware può diffondersi tramite e-mail di phishing o sfruttando le vulnerabilità della sicurezza.

- Attacchi DDoS (Distributed Denial of Service): questi attacchi mirano a rendere una macchina o una risorsa di rete non disponibile agli utenti, sommergendo il bersaglio con un'ondata di traffico Internet.

- Estorsione di dati: sebbene sia simile al ransomware, l'estorsione dei dati implica solitamente che gli hacker rubino i dati e li conservino per rivelarli o venderli ad altri. In sostanza, gli estorsori dei dati sono interessati a fare soldi con i dati che hanno rubato e non sono necessariamente intenzionati a restituirli, anche se sono stati pagati.

- Attacchi Man-in-the-middle (MitM): si verificano quando gli aggressori intercettano e alterano o ritrasmettono le comunicazioni tra due parti che credono di comunicare direttamente tra loro.

Cosa si può fare per proteggersi dagli attacchi informatici?

- Utilizzare password efficaci e l'autenticazione a più fattori: la prima linea di difesa contro gli hacker è costituita da password efficaci che tengono lontani i malintenzionati. È possibile rafforzare questa difesa utilizzando metodi di autenticazione a più fattori che proteggono i propri accessi.

- Utilizzare una VPN: l'utilizzo di una VPN come ExpressVPN quando si utilizza il Wi-Fi pubblico, sia nei bar che negli aeroporti, aiuta a crittografare i dati e a proteggerli da potenziali spie.

- Aggiornare i software: gli aggiornamenti del software sono come una maglia di ferro per qualsiasi armatura. È necessario applicare tempestivamente le patch per rimanere al sicuro.

- Rimanere vigili: attenzione e conoscenza del phishing, del malware e di altre truffe digitali. Essere consapevoli delle varie tattiche di truffa impedisce di cadere facilmente vittima.

- Segnalare qualsiasi attività sospetta: può sembrare una cosa da poco, ma può aiutare ad allertare gli altri e a fermare più velocemente gli attacchi.

Compi il primo passo per proteggerti online. Prova ExpressVPN senza rischi.

Ottieni ExpressVPN