Prawdziwy koszt cyberataków w 2024 r. i później

- Szacuje się, że cyberataki kosztowały świat 8 bilionów USD w 2023 r. Liczba ta wzrośnie do 9,5 biliona USD w 2024 r. i do 10,5 biliona USD w 2025 r.

- Najnowszy raport IBM Cost of Data Breach ujawnia najwyższy w historii poziom naruszeń danych, przy czym średni cyberatak skutkuje stratami sięgającymi 4,45 mln USD. Branża opieki zdrowotnej odnotowuje najwyższą średnią stratę z tytułu naruszenia danych, wynoszącą 10,93 mln USD rocznie.

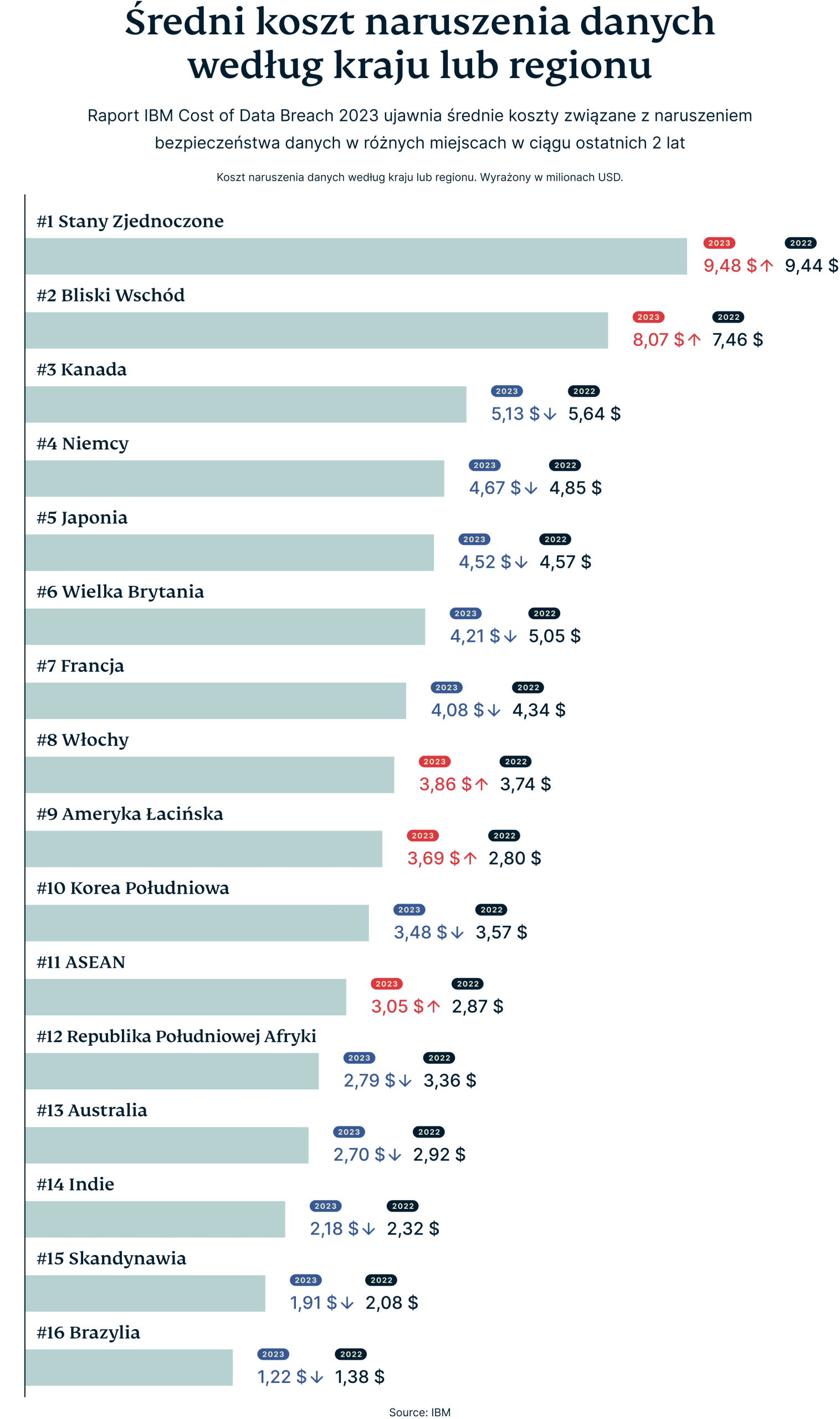

- Stany Zjednoczone każdego roku tracą średnio 9,48 mln USD z powodu naruszeń danych na całym świecie. Na drugim miejscu plasuje się Bliski Wschód, który traci 8,07 mln USD rocznie.

- Cyberzagrożenia nie omijają także osób fizycznych, które są szczególnie podatne na ataki phishingowe i socjotechniczne.

- Cyfrowe środki zaradcze w walce z cyberprzestępczością obejmują silne protokoły uwierzytelniania, szyfrowanie danych po pobraniu VPN, regularne aktualizacje oprogramowania i zachowanie czujności wobec typowych cyberataków.

Cyberataki stają się coraz częstsze i bardziej wyrafinowane, stanowiąc poważne zagrożenie dla firm, rządów i osób prywatnych. Szacuje się, że w 2023 r. cyberataki – od naruszeń danych po wrogie przejęcia kont – kosztowały łącznie 8 bln USD na całym świecie. Mówi się, że w tym roku liczba ta wzrośnie do 9,5 bln USD, jak podała firma badawcza Cybersecurity Ventures. Rozwój technologii sztucznej inteligencji prawdopodobnie spowoduje, że koszty te będą jeszcze wyższe, a prognozy sugerują wzrost o 11% do 10,5 bln USD w 2025 r.

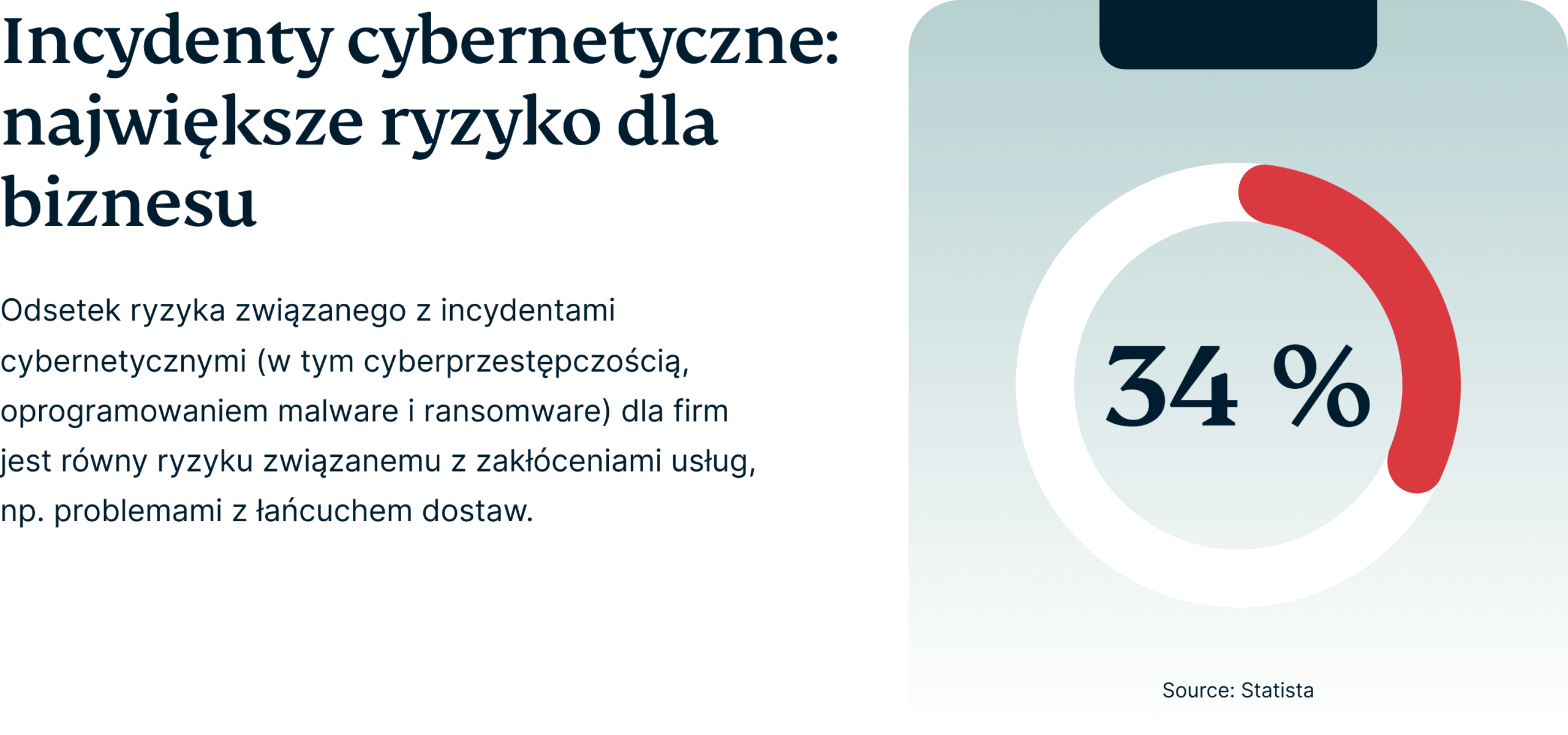

Badanie przeprowadzone przez Statista z udziałem liderów branży pokazało, że cyberataki są jednym z największych zagrożeń dla biznesu. Na drugim miejscu znalazły się przerwy w działalności i zmiany makroekonomiczne. Według ankiety przeprowadzonej w latach 2018-2023, 34% respondentów uznało cyberincydenty za swoją główną obawę.

Podczas gdy firmy z pewnością nie są w łatwej sytuacji, konsumenci również nie pozostają bezpieczni. Zagrożenia cybernetyczne, takie jak naruszenia danych, kradzieże tożsamości i nieuczciwe transakcje, mają bezpośredni wpływ na osoby fizyczne, co prowadzi do strat finansowych, naruszeń prywatności i innych długotrwałych konsekwencji.

Ile możemy stracić w wyniku cyberataków w przyszłości?

Prognozowanie dokładnych skutków finansowych cyberataków w nadchodzących latach jest trudne ze względu na dynamiczny i złożony charakter zagrożeń cyfrowych. Jednak spostrzeżenia Cybersecurity Ventures, odzwierciedlające ostatnie pięć lat, rzucają światło na przyszłe projekcje.

| Rok | Szacowany roczny koszt cyberataków na świecie (USD) | Procentowy wzrost w stosunku do poprzedniego roku |

| 2024 | 9,5 $ bln* | 19% |

| 2025 | 10,5 $ bln* | 10,5% |

| 2026 | 11,3 $ bln** | 7,6% |

| 2027 | 12,4 $ bln** | 9,7% |

| 2028 | 13,8 $ bln** | 11% |

| 2029 | 15,6 $ bln^ | 13% |

| 2030 | 17,9 $ bln^ | 15% |

[CAPTION] Źródła: *Cybersecurity Ventures **Statista ^Nasze własne prognozy

Liczby te uwzględniają postęp technologiczny, trendy branżowe i możliwe globalne wydarzenia, które mogą mieć wpływ na koszty ataków cyberprzestępczych. Zarówno atakujący, jak i obrońcy nieustannie opracowują nowe narzędzia i techniki, wpływając na koszty i skuteczność zarówno ataków, jak i działań łagodzących ich skutki. Jednocześnie sytuacja geopolityczna i warunki ekonomiczne mogą wpływać na częstotliwość i charakter cyberataków, czyniąc prognozy kosztów jeszcze bardziej złożonymi.

Ale kto właściwie płaci za szkody?

Według raportu IBM 2023 Cost of Data Breach, płacą klienci. Firmy, które ucierpiały w wyniku cyberataków, zazwyczaj przenoszą koszty owych incydentów na konsumentów w postaci wyższych cen usług i subskrypcji.

Aby zrozumieć, w jaki sposób możemy zmniejszyć koszty związane z cyberzagrożeniami i płynące z nich konsekwencje, konieczne jest poznanie różnych rodzajów ataków, sposobu ich działania oraz dowiedzenie się, kto tak naprawdę jest na celowniku.

Zmieniający się krajobraz cyberataków

Rosnąca fala naruszeń bezpieczeństwa danych

Naruszenia danych są jednymi z najczęstszych cyberataków dotykających firmy i osoby prywatne. W tym samym raporcie IBM incydenty te ustanowiły w ubiegłym roku nowy rekord. Średni koszt naruszenia danych na świecie wzrósł o 15,3% od 2020 r., osiągając 4,45 mln USD.

W Ameryce sytuacja wydaje się szczególnie tragiczna. Stany Zjednoczone odnotowały najwyższy średni koszt naruszenia danych w 2023 r., wynoszący 9,5 mln USD.

Grudzień 2023 r. był szczególnie dotkliwy dla amerykańskich konsumentów, z 443 publicznie ujawnionymi incydentami związanymi z bezpieczeństwem. Naruszono ponad 1,6 miliarda rekordów firmowych zawierających dane osobowe klientów. Główne naruszenia obejmowały Real Estate Wealth Network, które zaafektowały ponad 1,5 miliarda rekordów; Comcast Cable Communications (Xfinity), które dotknęły prawie 36 milionów osób; Delta Dental of California z 7 milionami klientów; oraz Integris Health, co doprowadziło do wycieku danych osobowych około 4,7 miliona osób.

W skali globalnej Bliski Wschód utrzymał swoją pozycję drugiego najbardziej poszkodowanego regionu, ze średnim kosztem naruszenia danych w wysokości 8,07 mln USD, co stanowi wzrost o 8,2% w porównaniu z 2022 r. Z kolei w Kanadzie odnotowano spadek o 9% do 5,13 mln USD, a w Niemczech o 3,7% do 4,67 mln USD. Japonia również odnotowała niewielki spadek, który może być spowodowany nowymi przepisami i regulacjami nałożonymi przez różne rządy w celu ograniczenia cyberataków.

Chociaż naruszenia danych stanowią istotny aspekt cyberzagrożeń, zakres cyberataków wykracza daleko poza nie. Dzisiejsi cyberprzestępcy i hakerzy wykorzystują moc zaawansowanych technologii, takich jak sztuczna inteligencja i machine learning, do przeprowadzania coraz to bardziej wyrafinowanych i nieuchwytnych ataków.

Eskalacja ransomware

Ransomware, czyli rodzaj złośliwego oprogramowania zaprojektowanego w celu blokowania dostępu do systemu komputerowego do czasu uiszczenia określonej kwoty, znacznie ewoluował w ciągu swojej 30-letniej historii – i wciąż się rozwija. W 2023 r. odnotowano 55% wzrost liczby przypadków ransomware w porównaniu z rokiem poprzednim, z 4 368 zgłoszonymi przypadkami.

Ale co spowodowało ten alarmujący wzrost liczby ataków ransomware? W sumie złożyło się na to kilka czynników. Więcej na ten temat przeczytasz poniżej.

Mieszanie w głowie: sztuka inżynierii społecznej

Ataki socjotechniczne, takie jak phishing, nadal są powszechne, a oszuści wykorzystują raczej ludzką psychologię aniżeli luki w systemie. Ataki te zazwyczaj polegają na oszukiwaniu osób w celu ujawnienia poufnych informacji lub przyznania dostępu do zastrzeżonych systemów. Czynnik ludzki często stanowi najsłabsze ogniwo cyberbezpieczeństwa.

Przejście na pracę zdalną i hybrydową znacznie zwiększyło ryzyko. Cyberprzestępcy wykorzystują luki w sieciach domowych i kiepsko zabezpieczonych firmowych systemach zdalnego dostępu. Urządzenia osobiste wykorzystywane do celów służbowych to kolejny problem. Przykładowo, zwykła wiadomość phishingowa wysłana na urządzenie osobiste może prowadzić do nieautoryzowanego dostępu do całej sieci firmowej.

Inteligentne urządzenia i Internet rzeczy (IoT) jeszcze bardziej komplikują sytuację. Urządzenia te, choć wygodne, często nie mają silnych zabezpieczeń, co czyni je podatnymi na ataki zagrażające zarówno prywatności osób fizycznych, jak i bezpieczeństwu firmy. Na przykład, zainfekowane inteligentne urządzenie domowe może stanowić otwartą furtkę dla atakujących, którzy uzyskają dostęp do poufnych informacji – osobistych i tych związanych z pracą.

Słabe ogniwa: jak ataki na łańcuch dostaw zagrażają bezpieczeństwu biznesu

W 2024 r. krajobraz cyberbezpieczeństwa będzie w coraz większym stopniu kształtowany przez zagrożenie atakami w łańcuchu dostaw, które ewoluują zarówno pod względem wyrafinowania, jak i skali. Osoby atakujące łańcuch dostaw zazwyczaj wykorzystują jego najbardziej wrażliwe punkty.

Często są to zewnętrzni sprzedawcy lub dostawcy stosujący mniej rygorystyczne środki bezpieczeństwa. Po naruszeniu słabego punktu atakujący wykorzystują go jako przyczółek do uzyskania dostępu do większych, bardziej zabezpieczonych systemów. Może to obejmować wstrzyknięcie złośliwego kodu do aktualizacji oprogramowania lub użycie skradzionych danych uwierzytelniających w celu uzyskania dostępu do zabezpieczonych sieci. MOVEit (oprogramowanie używane do bezpiecznego przesyłania danych) padło ofiarą ataku na łańcuch dostaw w 2023 r. Oprogramowanie to jest używane przez 1700 firm programistycznych i 3,5 miliona programistów w branżach takich jak opieka zdrowotna, finanse, technologia i sektor rządowy.

Deepfake i pojawienie się cyberzagrożeń związanych z AI

Ponieważ rok 2024 jest kluczowym rokiem w Stanach Zjednoczonych ze względu na wybory, wzrost zagrożeń generowanych przez sztuczną inteligencję (w szczególności deepfake) staje się poważnym problemem. Wybory parlamentarne na Słowacji we wrześniu 2023 r. stanowią doskonały przykład tego, jak technologia deepfake może zaszkodzić wyborom.

W okresie poprzedzającym te bardzo kontrowersyjne wybory parlamentarne skrajnie prawicowa partia Republika wykorzystała fałszywe nagrania audio i wideo do rozpowszechniania nieprawdziwych informacji na temat lidera Postępowej Słowacji, Michala Šimečki. Na deepfake'ach Šimečki omawiał plany sfałszowania wyborów, a nawet podniesienia cen piwa. Chociaż dokładny wpływ owych deepfake'ów na ostateczny wynik wyborów pozostaje niejasny, incydent podkreślił przerażające możliwości tej technologii.

Potwierdzając czarny scenariusz, prognoza dotycząca cyberbezpieczeństwa na 2024 r. od Google Cloud wskazuje, że generatywna sztuczna inteligencja może skomplikować wykrywanie wiadomości phishingowych i potencjalnie zwiększyć zakres, a tym samym skuteczność działań przestępczych. Szeroka dostępność i ciągły rozwój technologii AI sprawiają, że jest ona potężnym narzędziem dla atakujących.

6 popularnych rodzajów cyberataków

Zrozumienie wpływu cyberataków na różne branże i osoby jest naprawdę ważne. Poniżej przedstawiamy najpopularniejsze taktyki cyberprzestępców, sposób przeprowadzania ataków oraz ich wpływ na firmy i osoby fizyczne.

| Rodzaj ataku | Wpływ na firmy | Wpływ na osoby fizyczne |

| Inżynieria społeczna (w tym phishing) | Naruszenia danych, straty finansowe i wizerunkowe | Kradzież tożsamości, kradzież danych uwierzytelniających i oszustwa finansowe |

| Ransomware | Zakłócenia operacyjne, wymuszenia finansowe, utrata danych | Kradzież danych osobowych i wymuszenia finansowe |

| Ataki DDoS | Zakłócenie świadczenia usług, spadek przychodów, niezadowolenie klientów | Zakłócenia usług internetowych, niedostępność usług online |

| Malware | Uszkodzenie systemu, nieautoryzowany dostęp do danych, szpiegostwo | Kradzież danych osobowych, awaria urządzenia, naruszenie prywatności |

| Wyłudzanie danych | Kradzież i groźba ujawnienia poufnych danych | Szantaż z użyciem danych osobowych, groźby ujawnienia prywatnych danych |

| Ataki Man-in-the-middle (MitM) | Kradzież i autoryzowany dostęp do poufnych danych, straty finansowe i wizerunkowe | Kradzież tożsamości, straty finansowe, naruszenie prywatności i konsekwencje psychologiczne, takie jak stres i niepokój |

Każdy z tych ataków cechuje się unikalną metodą wykonania i oddziaływania, co sprawia, że są one wyjątkowo skuteczne.

Phishing

Phishing ma miejsce, gdy cyberprzestępcy podszywają się pod prawdziwe organizacje za pośrednictwem poczty elektronicznej, wiadomości tekstowych lub innych kanałów komunikacji w celu kradzieży poufnych informacji. Ataki te często nakłaniają użytkowników do klikania złośliwych linków lub pobierania zainfekowanych załączników, co prowadzi do kradzieży tożsamości, oszustw finansowych lub uzyskania dostępu do zabezpieczonych systemów. Phishing jest najczęstszym zagrożeniem e-mailowym, stanowiącym 39,6% wszystkich ataków e-mailowych. Jest to szczególnie niebezpieczne, ponieważ przestępcy liczą na ludzki błąd, a nie na lukę w systemie.

Ransomware

Ransomware to złośliwe oprogramowanie, które szyfruje pliki ofiary, czyniąc je niedostępnymi do czasu „zapłacenia okupu”. Ten rodzaj malware'u odnotował globalny wzrost, dotykającaż 72,7% organizacji w 2023 r. Średni koszt ataku ransomware wynosi około 4,54 mln USD, a koszty związane z odzyskiwaniem danych wynoszą średnio 1,85 mln USD.

Cyberprzestępcy stale udoskonalają swoje metody, wykorzystując jeszcze bardziej wyrafinowane techniki szyfrowania, które sprawiają, że ofiarom coraz trudniej jest odzyskać dane bez uiszczenia opłaty. Co więcej, rozwój kryptowalut ułatwił anonimowe transakcje, tym samym ułatwiając atakującym otrzymanie płatności bez możliwości ich namierzenia.

Ataki ransomware przestały być wymierzane w pojedyncze systemy, a zaczęły paraliżować całe sieci, w tym infrastrukturę krytyczną i duże korporacje, co prowadzi do znacznych zakłóceń zarówno w sferze finansowej, jak i operacyjnej. Skutki tych ataków wykraczają poza natychmiastowe straty finansowe – często powodują one długoterminowe szkody wizerunkowe oraz utratę zaufania klientów do zaatakowanych organizacji.

Ataki DDoS

Ataki DDoS (ang. rozproszona odmowa usługi) to rodzaj cyberataków, w których systemy komputerowe są wykorzystywane do atakowania pojedynczej usługi, takiej jak strona internetowa, serwer lub sieć. Celem jest uniemożliwienie dostępu do usługi online poprzez przeciążenie jej ruchem pochodzącym z wielu źródeł. Przypomina to korek uliczny z udziałem tak wielu samochodów, że uniemożliwia on uczestnikom ruchu dotarcie do pożądanego celu.

Według Cloudflare (firma zajmująca się cyberbezpieczeństwem) w 2023 r. ataki DDoS znacznie nasiliły się zarówno pod względem częstotliwości, jak i intensywności. W czwartym kwartale odnotowano 117% wzrost liczby ataków DDoS w warstwie sieciowej i ogólnej aktywności DDoS ukierunkowanej na sprzedaż detaliczną, przesyłki i witryny PR w okresie świątecznym.

Malware

Malware to skrót od „malicious software” (ang. złośliwe oprogramowanie) i obejmuje różne formy szkodliwego oprogramowania, w tym wirusy, robaki i trojany. Programy te mogą infiltrować, uszkadzać lub wyłączać komputery, systemy i sieci, tym samym umożliwiając cyberprzestępcom podglądanie aktywności użytkownika.

Typowym przykładem ataku malware są ataki z wykorzystaniem tzw. loaderów, czyli ukryte i wieloetapowe cyberataki, które wykorzystują małe, często autentycznie wyglądające programy (np. czytnik PDF) zwane „loaderami” do potajemnego dostarczania i uruchamiania złośliwego oprogramowania na komputerze ofiary. Program nazywany jest loaderem, ponieważ jego rolą jest pobranie złośliwego oprogramowania w tle, jednocześnie sprawiając wrażenie normalnego narzędzia lub oprogramowania.

Łączna liczba unikalnych złośliwych programów przekroczyła 1 miliard, z czego trojany stanowią 58%. Złośliwe oprogramowanie może prowadzić do nieautoryzowanego dostępu do danych, uszkodzenia systemu i szpiegostwa.

Wyłudzanie danych

Ataki polegające na wyłudzaniu danych są zwykle przeprowadzane poprzez naruszenie danych lub eksfiltrację. Pierwszym krokiem jest uzyskanie przez atakujących dostępu do systemu i kradzież danych. Dane są przesyłane na serwery atakujących, którzy tworzą własną kopię. Następnie przestępcy kontaktują się z Tobą, informując, że są w posiadaniu Twoich danych, po czym przedstawiają swoje żądania. Mogą grozić publicznym ujawnieniem informacji, sprzedaniem ich temu, kto zaoferuje najwyższą cenę, lub wykorzystaniem ich do innych złośliwych celów, takich jak kradzież tożsamości lub oszustwo.

Niestety, „zapłacenie okupu” zarówno w przypadku wyłudzeń danych, jak i ataków ransomware nie gwarantuje, że odzyskasz swoje dane lub że sprawcy usuną je ze swoich serwerów.

Ataki Man-in-the-Middle MitM)

Ataki MitM mają miejsce, gdy haker potajemnie przechwytuje i ewentualnie zmienia komunikację między dwiema stronami, które uważają, że komunikują się ze sobą bezpośrednio. Ataki te mogą wystąpić w dowolnej formie komunikacji online, takiej jak przeglądanie sieci, wysyłanie maili, a nawet bezpieczne transakcje. Ataki MitM mogą prowadzić do kradzieży danych osobowych, danych logowania i informacji finansowych, co stanowi poważne zagrożenie zarówno dla osób fizycznych, jak i firm.

Ataki MitM stanowiły 35% aktywności związanej z używaniem sieci Wi-Fi w 2023 r., co świadczy o ich powszechności – zwłaszcza w przypadku publicznych sieci Wi-Fi, które są zazwyczaj mniej bezpieczne.

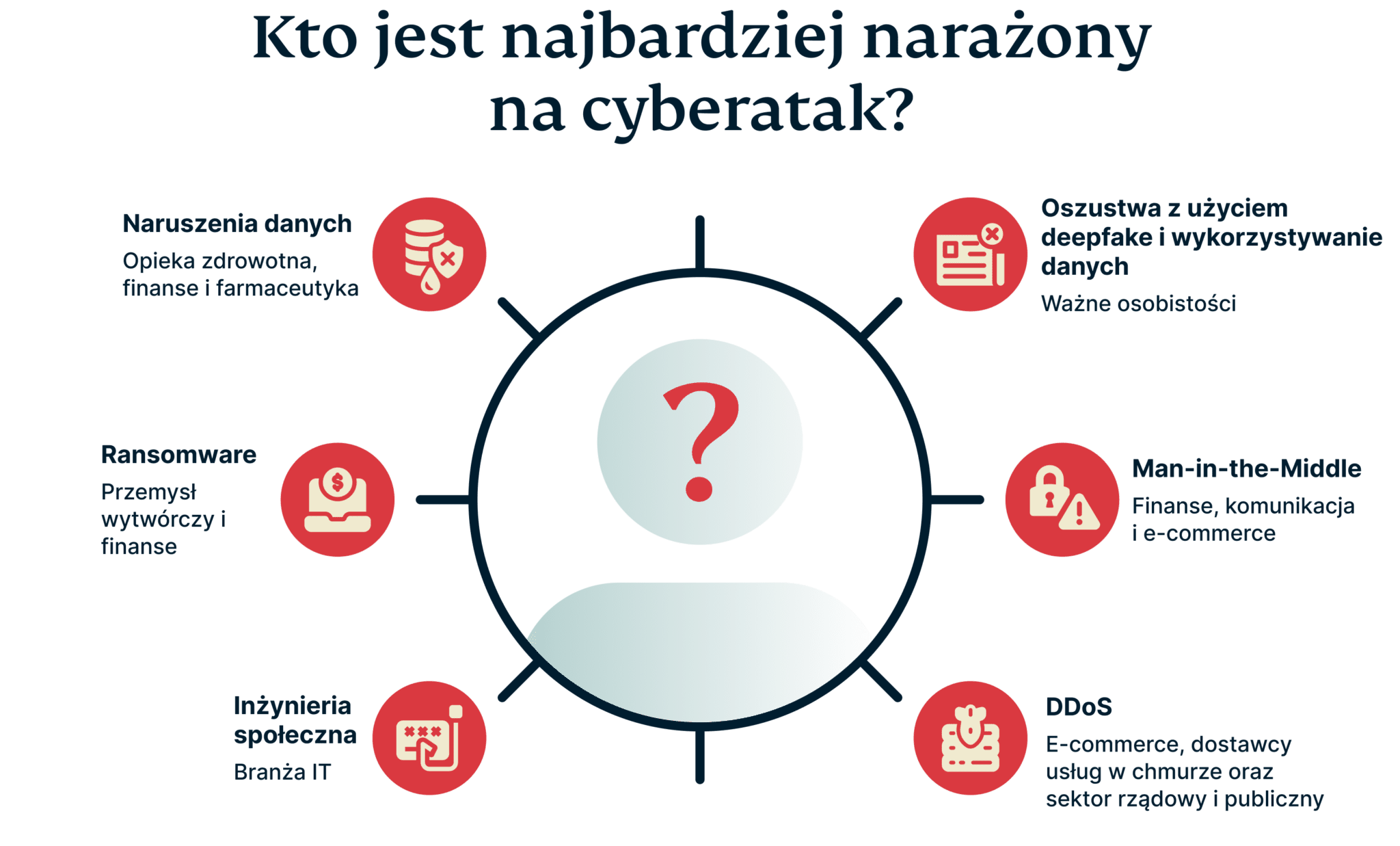

Kto jest najbardziej narażony na cyberataki?

Cyberataki mogą być wymierzone w każdą osobę fizyczną lub firmę, ale niektóre sektory są bardziej podatne ze względu na charakter ich działalności i wrażliwość danych, którymi się zajmują. Szczególnie narażone są branże takie jak opieka zdrowotna, finanse i handel detaliczny, ponieważ są one integralną częścią codziennego życia.

Służba zdrowia i finanse

Opieka zdrowotna jest jednym z głównych celów ataków, ponieważ w grę wchodzą kluczowe dane. Dokumentacja medyczna zawiera wrażliwe dane osobowe, w tym numery ubezpieczenia społecznego i historie chorób, czyli informacje, które mogą być wykorzystane do kradzieży tożsamości, oszustw związanych z ubezpieczeniem i wymuszeń. Informacje dotyczące płatności, takie jak dane kart kredytowych, można spieniężyć i wykorzystać do nieuczciwych transakcji lub sprzedać na czarnym rynku.

W 2023 r. sektor opieki zdrowotnej doświadczył najwyższych średnich kosztów związanych z naruszeniami danych już 13. rok z rzędu, przy kosztach sięgających 10,93 mln USD. Podkreśla to trudną sytuację branży – nie tylko pod względem potencjalnych strat finansowych, ale także zakłóceń w świadczeniu istotnych usług. Poleganie zarówno na chmurze, jak i tradycyjnych platformach technologicznych zwiększa ryzyko i koszty naruszeń.

Produkcja

Branża produkcyjna też nie ma lekko, szczególnie w przypadku ataków ransomware, które stanowiły 30% wszystkich incydentów w 2023 r. Podatność na ataki tego sektora wynika z jego niskiej tolerancji na przestoje operacyjne, co sugeruje, że firmy będą bardziej skłonne do zapłacenia przestępcom w celu szybkiego wznowienia produkcji.

Branża IT

Sektor IT jest również celem ataków ze względu na jego kluczową rolę w świadczeniu podstawowych usług oraz fakt, że stanowi on kręgosłup infrastruktury cyfrowej. Potencjalne konsekwencje ataku sprawiają, że jest to lukratywny cel dla cyberprzestępców.

Ważne osobistości

Politycy lub osoby o wysokich dochodach i wpływach są również zagrożone, szczególnie w przypadku ataków z wykorzystaniem deepfake'ów i wyłudzaniem danych. Wspomniany wcześniej słowacki incydent wyborczy ilustruje, w jaki sposób tego typu ataki mogą być wykorzystywane do manipulowania opinią publiczną lub dyskredytowania poszczególnych jednostek.

Te nasilające się zagrożenia podkreślają konieczność podjęcia istotnych środków zaradczych – zwłaszcza, że dotyczy to również osób fizycznych, co rodzi pytanie...

Jakie działania są podejmowane w celu zwalczania cyberataków?

W odpowiedzi na rosnące zagrożenie cybernetyczne odnotowuje się znaczny wzrost inwestycji w cyberbezpieczeństwo. Na przykład DigitalOcean poinformował, że 37% firm w USA planuje zwiększyć swoje wydatki na cyberbezpieczeństwo. Wzrost ten jest spowodowany przyjęciem zaawansowanego oprogramowania zabezpieczającego, modernizacją starszych systemów i pojawieniem się nowych zagrożeń ze strony generatywnej sztucznej inteligencji.

Odpowiedzialność za zwalczanie cyberzagrożeń wykracza jednak poza korporacje. Przepisy i polityki rządowe również kształtują kompleksowe krajowe strategie odnośnie cyberbezpieczeństwa. Obejmuje to rozwijanie silnej obrony cybernetycznej, wspieranie partnerstw publiczno-prywatnych w zakresie wymiany danych wywiadowczych oraz inwestowanie w infrastrukturę cyberbezpieczeństwa.

Ponadto liderzy mogą wspierać programy edukacyjne i szkoleniowe w celu budowania wykwalifikowanej siły roboczej w zakresie cyberbezpieczeństwa i wprowadzać przepisy, które egzekwują rygorystyczne standardy. Godnym uwagi przykładem współpracy międzynarodowej jest wspólna inicjatywa Australii, Niemiec, Kanady, Holandii, Nowej Zelandii, Wielkiej Brytanii i Stanów Zjednoczonych, mająca na celu wspieranie firm tworzących oprogramowanie oraz inżynierów w tworzeniu bezpieczniejszych produktów technologicznych. Takie partnerstwa są niezbędne, ponieważ zagrożenia cybernetyczne często przekraczają granice, co wymaga podjęcia skoordynowanych globalnych wysiłków w celu skutecznego odstraszania i reagowania.

Co możesz zrobić, aby chronić się przed cyberatakami?

Odpowiedzialność za cyberbezpieczeństwo spoczywa nie tylko na firmach i przywódcach krajowych, ale także na jednostkach. Każdy może odegrać znaczącą rolę w zapobieganiu cyberatakom, ale wymaga to kompleksowego podejścia obejmującego środki techniczne, świadomość i przestrzeganie zasad bezpieczeństwa. Jako jednostki mamy możliwość wzmocnienia własnej cyberobrony poprzez kilka kluczowych działań:

1. Stosowanie silnych protokołów uwierzytelniania

Silne hasła to pierwsza linia obrony przed cyberatakami. Większość ekspertów ds. bezpieczeństwa zaleca używanie menedżera haseł do bezpiecznego generowania i przechowywania złożonych, długich haseł – zarówno na kontach służbowych, jak i osobistych.

Egzekwowanie silnych środków uwierzytelniania, takich jak uwierzytelnianie dwuskładnikowe (2FA) lub uwierzytelnianie wieloskładnikowe (MFA), to świetny sposób na dodanie dodatkowych warstw zabezpieczeń do dowolnego konta. Dzięki temu nawet w przypadku naruszenia loginu, nieautoryzowany dostęp będzie uniemożliwiony.

2. Rozważ korzystanie z VPN

Chociaż pobranie VPN nie zapewni Ci ochrony przed popularnymi atakami typu phishing, to znacząco zwiększy Twoje cyfrowe bezpieczeństwo – i to na kilka sposobów. Sieci VPN zapewniają szyfrowane i bezpieczne połączenia, szczególnie gdy łączysz się z niezaufaną siecią Wi-Fi w kawiarni, hotelu lub na lotnisku. Zabezpiecza Cię to przed atakami typu Man-in-the-Middle oraz atakami DDoS.

Dzięki algorytmom szyfrowania post-kwantowego VPN-y są szczególnie skuteczne w kwestii ochrony danych przed zagrożeniami typu atak „zapisz teraz i odszyfruj później”. To sprawia, że dane są chronione teraz (natychmiast) i w przyszłości. Zalecamy wybranie kompleksowego rozwiązania, takiego jak ExpressVPN, które często oferuje narzędzia takie jak menedżer haseł, co odpowiada najwyższym standardom uwierzytelniania i pozwala bezpieczniej zarządzać hasłami.

3. Regularnie aktualizuj oprogramowanie

Aktualizacje i patche oprogramowania mają na celu wyeliminowanie znanych luk w systemach operacyjnych, aplikacjach i innych komponentach. Cyberprzestępcy często wykorzystują luki w przestarzałym oprogramowaniu, aby uzyskać nieautoryzowany dostęp lub wprowadzić złośliwy kod. Organizacje mogą znacznie zmniejszyć ryzyko takich ataków, regularnie aktualizując software.

4. Zachowaj czujność

Ważne jest, aby zachować czujność i być na bieżąco z najnowszymi taktykami oszustów, aby nie stać się ich ofiarą. Wiele scamów ma na celu pozyskanie danych osobowych (np. nazwiska, adresy i numery ubezpieczenia społecznego) za pośrednictwem maili phishingowych i złośliwego oprogramowania. Dlatego ważne jest, aby nauczyć się rozpoznawać czerwone flagi.

Na przykład podejrzane jest otrzymanie SMS-a lub maila od nieznanej osoby, zwłaszcza jeśli wiadomość zawiera nietypowe linki, a do tego literówki.

Firmy muszą również zapewnić przeszkolenie pracowników w zakresie technik inżynierii społecznej i phishingu.

5. Zgłaszaj wszelkie podejrzane działania online

Chociaż zgłaszanie podejrzanych działań może wydawać się mało istotne, jego wpływ jest daleki od znikomego. Według raportu IBM, organizacje potrzebują średnio 204 dni na zidentyfikowanie naruszenia danych, a następnie dodatkowe 73 dni na jego powstrzymanie. Wczesne ostrzeganie o podejrzanych działaniach może znacznie pomóc firmom w szybszym wykrywaniu naruszeń i reagowaniu na nie. Nie tylko skraca to czas trwania incydentu, ale także potencjalnie ogranicza zakres jego szkód.

FAQ: cyberataki

Czym jest cyberatak?

Kto jest najczęstszym celem cyberataków?

Jakie są najpopularniejsze rodzaje cyberataków?

- Ataki socjotechniczne: obejmuje to ataki phishingowe, podczas których podstępem nakłania się ludzi do podania danych osobowych (najczęściej podszywając się pod wiarygodne podmioty). Na przykład, oszust może stworzyć stronę internetową podobną do strony danej instytucji finansowej.

- Malware: obejmuje różne formy złośliwego oprogramowania, w tym wirusy, robaki, trojany i ransomware. Złośliwe oprogramowanie jest często dostarczane za pośrednictwem załączników w mailach lub pobranego oprogramowania i może uszkodzić lub wyłączyć komputer, a także wykraść dane lub umożliwić atakującym przejęcie kontroli nad zainfekowanym systemem.

- Ransomware: rodzaj złośliwego oprogramowania, które szyfruje pliki. Dokumenty ofiary zostają zablokowane, a przestępca żąda pieniędzy za ich odszyfrowanie. Ransomware może rozprzestrzeniać się za pośrednictwem maili phishingowych lub wykorzystując luki w zabezpieczeniach.

- Rozproszona odmowa usługi (DDoS): ataki te mają na celu unieruchomienie maszyny lub zasobu sieciowego dla jego docelowych użytkowników poprzez „zalanie” go nadmiernym ruchem internetowym.

- Wyłudzanie danych: chociaż podobne do ransomware, wyłudzanie danych zwykle polega na kradzieży danych przez hakerów i przechowywaniu ich w celu ujawnienia lub sprzedaży innym. Zasadniczo wyłudzacze danych są zainteresowani zarabianiem pieniędzy na skradzionych informacjach i niekoniecznie chcą je zwrócić, nawet jeśli otrzymali zapłatę od ofiary.

- Man-in-the-middle (MitM): tego typu ataki występują, gdy hakerzy przechwytują i modyfikują komunikację między dwiema stronami, które uważają, że porozumiewają się ze sobą bezpośrednio.

Co możesz zrobić, aby chronić się przed cyberatakami?

- Używaj silnych haseł i uwierzytelniania wieloskładnikowego: pierwszą linią obrony przed hakerami są silne hasła, które chronią przed złośliwymi atakami. Możesz wzmocnić tę obronę za pomocą metod uwierzytelniania wieloskładnikowego, które zabezpieczają Twoje loginy.

- Korzystaj z VPN: używanie VPN, takiego jak ExpressVPN, podczas łączenia się z publiczną siecią Wi-Fi – czy to w kawiarniach, czy na lotniskach – pomaga szyfrować dane i chronić je przed potencjalnymi szpiegami.

- Aktualizuj oprogramowanie: aktualizacje oprogramowania są jak kolczuga dla każdej zbroi. Aktualizuj swój software na bieżąco.

- Zachowaj czujność: obserwuj i naucz się rozpoznawać phishing, malware oraz inne scamy w cyfrowym świecie. Świadomość różnych taktyk oszustów sprawi, że nie łatwo będzie Cię oszukać.

- Zgłaszaj wszelkie podejrzane działania: wydaje się to drobnostką, ale dzięki temu ostrzeżesz innych, a sam atak może zostać szybciej udaremniony.

Zrób pierwszy krok, aby chronić się online. Wypróbuj ExpressVPN bez ryzyka.

Pobierz ExpressVPN