Инструменты ExpressVPN для обеспечения защиты

Как сделать проверку на утечку через WebRTC

В чем разница между публичными и локальными IP-адресами?

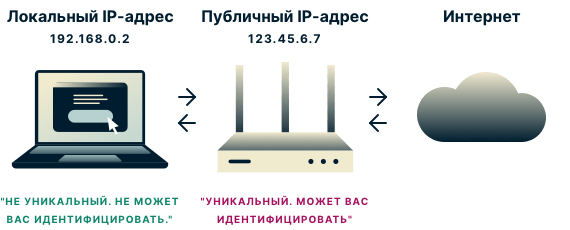

При проверке на утечку вы увидите два типа IP-адресов: публичный и локальный.

Публичные IP-адреса уникальны. Они являются частью вашей идентификации в Интернете. Когда вы используете VPN, сайты видят публичный IP-адрес VPN-сервера вместо вашего, то есть ваша конфиденциальность защищена.

Однако, если WebRTC обнаруживает ваш реальный публичный IP-адрес, когда вы подключены к VPN, а не адрес VPN-сервера, то третьи стороны могут использовать его для вашей идентификации. Если вы видите свой публичный IP-адрес в результатах теста, то ваша конфиденциальность может быть под угрозой.

Локальные IP-адреса не являются уникальными только для вашего устройства. Эти IP-адреса назначаются вашим роутером и повторно используются миллионами роутеров по всему миру. Поэтому, если третьи лица узнают ваш локальный IP-адрес, они все равно не смогут связать его напрямую с вами. Если вы видите локальный IP-адрес в результатах теста, то это не угрожает вашей конфиденциальности.

Инструкции для проверки на утечку через WebRTC (с использованием VPN и без VPN)

Если вы не используете VPN, то ваши конфиденциальные данные наверняка станут доступными третьим лицам. (Хотите получить больше информации? Узнайте, как VPN скрывает ваш IP-адрес, чтобы ваша информация оставалась конфиденциальной.)

Если вы используете VPN, а наш тест показывает, что утечка возможна, вы можете выполнить еще одну проверку:

-

Отключите VPN и откройте эту страницу в новой вкладке или окне.

-

Запишите все публичные IP-адреса, которые видите.

-

Закройте страницу.

-

Подключитесь к сети VPN и заново откройте страницу.

-

Если вы все еще видите какой-либо из публичных IP-адресов, которые вы записали на 2 шаге, у вас есть утечка.

Если вы используете VPN, и наш тест показывает, что утечки нет, то вы в безопасности!

Хотите проверить, есть ли у вас другие утечки конфиденциальной информации? Попробуйте эти инструменты:

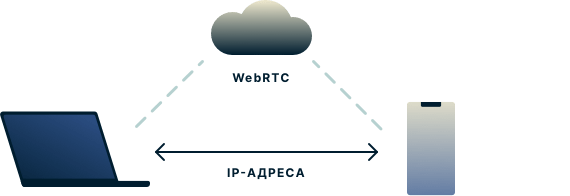

Что такое WebRTC?

Веб-коммуникации в режиме реального времени (WebRTC) представляют собой набор стандартизированных технологий, позволяющих веб-браузерам напрямую общаться друг с другом без необходимости использования промежуточного сервера. В числе преимуществ WebRTC более высокая скорость и меньшая задержка при использовании видеочатов и приложений для передачи файлов и потоковой трансляции.

Однако любые два устройства, взаимодействующие друг с другом напрямую через WebRTC, должны знать реальные IP-адреса друг друга. Теоретически это может позволить стороннему веб-сайту использовать функцию WebRTC в вашем браузере, чтобы определить ваш реальный IP-адрес и использовать его для вашей идентификации. Это то, что мы называем утечкой через WebRTC.

Любая утечка вашего публичного IP-адреса — это угроза вашей конфиденциальности, но утечки через WebRTC менее известны, легко упускаются из виду, и не все VPN-провайдеры защищают вас от них!

Каким образом утечка через WebRTC ставит под угрозу мою конфиденциальность?

Проблема с WebRTC заключается в том, что этот стандарт использует более продвинутые методы для выявления IP-адресов, чем те, которые используются при «стандартном» обнаружении IP-адресов.

Как WebRTC обнаруживает мои IP-адреса?

WebRTC выявляет IP-адреса через протокол ICE (Interactive Connectivity Establishment). Этот протокол использует несколько методов обнаружения IP-адресов, два из которых описаны ниже.

STUN/TURN-серверы

STUN/TURN-серверы выполняют две ключевые роли в технологии WebRTC: они позволяют веб-браузерам задавать вопрос «Какие у меня публичные IP-адреса?», а также упрощают взаимодействие двух устройств друг с другом, даже если они находятся за пределами NAT и межсетевых экранов. Первая функция может повлиять на вашу конфиденциальность. STUN/TURN-серверы определяют ваш IP-адрес так же, как веб-сайт видит ваш IP-адрес, когда вы его посещаете.

Обнаружение возможного хоста

У большинства устройств есть несколько IP-адресов, связанных с их оборудованием. Обычно они скрыты от веб-сайтов и STUN/TURN-серверов файрволами. Однако спецификация протокола ICE подразумевает, что браузеры могут собирать эти IP-адреса, просто считывая их с вашего устройства.

В большинстве случаев устройствам присваиваются локальные IPv4-адреса, и их обнаружение никак не повлияет на вашу конфиденциальность. Однако, если у вашего устройтва IPv6-адрес, то ваша конфиденциальность может быть под угрозой.

IPv6-адреса работают не совсем так, как IPv4-адреса. Как правило, IPv6-адрес — это внешний, публичный адрес, то есть он является уникальным. Если у вашего устройства IPv6-адрес, и он обнаружен с помощью протокола ICE, то ваши конфиденциальные данные могут стать доступными.

Вредоносный веб-сайт может использовать STUN/TURN-серверы или протокол обнаружения возможного хоста, чтобы обманным путем вынудить ваш браузер предоставить IP-адрес, который может быть использован для вашей идентификации без вашего ведома.

Утечки через WebRTC: какие браузеры наиболее уязвимы?

На данный момент пользователи настольных версий браузеров Firefox, Chrome, Opera, Safari и Microsoft Edge наиболее уязвимы для утечек через WebRTC, потому что эти браузеры по умолчанию поддерживают стандарт WebRTC.

Обратите внимание, что вы можете быть в безопасности от утечек через WebRTC в одном браузере, а в другом — нет. Если вы регулярно используете несколько браузеров, то обязательно проверьте каждый из них, используя провеку ExpressVPN на утечку через WebRTC.

Что предпринимает компания ExpressVPN, чтобы защитить меня от утечек через WebRTC?

Компания ExpressVPN усердно работает над тем, чтобы VPN-приложения могли защитить вас от утечки данных через WebRTC. Когда вы открываете новые веб-страницы после подключения к сети ExpressVPN, ваши публичные IP-адреса становятся недоступными.

Однако некоторые браузеры могут быть достаточно агрессивными, когда речь идет о сохранении данных со старых вкладок. Если у вас была открыта вкладка до того, как вы подключились к VPN, ваш реальный IP-адрес может быть кэширован в памяти браузера. Эти IP-адреса могут сохраниться, даже если вы обновите вкладку, что поставит вашу конфиденциальность под угрозу.

Расширение ExpressVPN для браузеров (в настоящее время доступное для Chrome, Firefox и Edge) решает эту проблему, позволяя полностью отключить WebRTC в меню настроек, что гарантирует вам неуязвимость к любым проблемам с кэшированием.

Каким образом инженеры ExpressVPN, которые специализируются на устранении различных утечек данных, защищают вас

ExpressVPN защищает вас от широкого спектра утечек через WebRTC в разных браузерах и на разных платформах. Но, поскольку WebRTC — это относительно новая технология, важно постоянно тестировать различные сценарии утечек через WebRTC на разных платформах и в разных браузерах. Компания ExpressVPN лидирует в этой области. Наша команда опытных инженеров специально работает над этой проблемой, постоянно исследует новые способы утечки данных и быстро разрабатывает защитные меры.

Узнайте больше о новейших разработках ExpressVPN по защите от утечек данных.

Какие еще есть способы предотвратить утечку через WebRTC?

В дополнение к использованию сервиса ExpressVPN вы можете защитить себя от утечек, вручную отключив WebRTC в своем браузере*.

Как отключить WebRTC в браузере Firefox на настольном компьютере

- В адресной строке введите about:config

- Появится кнопка «Я принимаю риск!», нажмите на нее

- В адресной строке браузера введите media.peerconnection.enabled

- Дважды щелкните, чтобы изменить значение на false

Это должно сработать как на мобильных, так и на настольных версиях Firefox.

Как отключить WebRTC в браузере Chrome на настольном компьютере

Для браузера Chrome разработано 2 расширения, которые успешно блокируют утечку через WebRTC:

uBlock Origin — это универсальный блокиратор, который блокирует рекламу, системы отслеживания, вредоносное ПО и может также блокировать WebRTC. WebRTC Network Limiter — это официальное расширение Google, которое останавливает только утечку IP-адреса без полной блокировки WebRTC.

Как отключить WebRTC в браузере Safari на настольном компьютере

В настоящее время нет способа полностью отключить WebRTC в Safari. Но, к счастью, модель разрешений в Safari более строгая, чем в большинстве других браузеров. По умолчанию ваши IP-адреса не доступны веб-страницам, кроме того, который вы используете для подключения. Поэтому вам не нужно предпринимать никаких дополнительных действий, чтобы предотвратить утечку через WebRTC в Safari.

Как отключить WebRTC в браузере Opera на настольном компьютере

- Откройте настройки браузера Opera. Для этого:

- Windows или Linux: нажмите на логотип Opera в верхнем левом углу окна браузера.

- Mac: нажмите на Opera в панели инструментов и найдите соответствующий раздел в меню Настройки.

- Откройте раздел Дополнительно в меню слева и нажмите Безопасность.

- Прокрутите до WebRTC, выберите опцию Отключить непроксированный UDP.

- Теперь вы можете закрыть вкладки. Изменения сохранятся автоматически.

Как отключить WebRTC в браузере Microsoft Edge

К сожалению, в настоящее время нет возможности полностью отключить WebRTC в браузере Microsoft Edge. Вы можете изменить настройки браузера, чтобы он скрывал локальный IP-адрес, выполнив следующие действия:

- В адресной строке введите about:flags

- Отметьте флажком опцию Скрыть мой локальный IP-адрес при соединении через WebRTC

Но, как уже упоминалось выше, выявление вашего локального IP-адреса не представляет угрозы для вашей конфиденциальности, так что приведенные выше шаги не несут большой пользы. Лучший способ остановить утечку через WebRTC при работе в браузере Microsoft Edge — это использовать приложение ExpressVPN для Windows.

* Отключение WebRTC, скорее всего, не повлияет на ваш веб-серфинг, потому что большинство сайтов не зависят от WebRTC... пока. Но в будущем, поскольку WebRTC получает более широкое распространение, вы заметите, что некоторые функции будут отсутствовать на некоторых веб-сайтах, если вы решите полностью отключить его.

Что делать, если подключение к ExpressVPN установлено, но проверка показывает, что имеется утечка через WebRTC?

Свяжитесь со службой поддержки ExpressVPN, и мы быстро выясним, в чем дело.