ExpressVPN güvenlik araçları

WebRTC sızıntı kontrolü nasıl kullanılır

Açık ve yerel IP adresleri arasındaki fark ne?

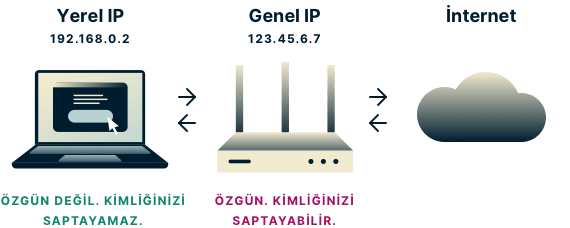

Sızıntı kontrolünü kullandığınızda iki tür IP adresinin gösterildiğini göreceksiniz: açık ve yerel.

Açık IP adresleri size özeldir. İnternet üzerindeki kimliğinizin bir parçasını oluştururlar. VPN kullandığınızda, siteler sizinki yerine VPN sunucusunun IP adresini görür ve böylece kimliğiniz korunur.

Ancak WebRTC, VPN'e bağlı olduğunuzda VPN sunucusu adresinin yerine gerçek açık IP adresinizi algılar ise, üçüncü kişiler bunu yine de kimliğinizi belirlemek için kullanabilirler. Test sonuçlarında bir açık IP adresi görüyorsanız bir gizlilik sızıntısı söz konusu olabilir.

Yerel IP adresleri size özel değildir. Bu adresler size yönlendiriciniz tarafından atanır ve dünya çapındaki yönlendiriciler tarafından milyonlarca defa tekrar tekrar kullanılır. Bu yüzden üçüncü kişiler yerel IP adresinizi öğrenirse onu sizinle ilişkilendirmesinin bir yolu yoktur. Test sonuçlarında yerel bir IP adresi görürseniz gizliliğiniz için bir tehdit söz konusu değildir.

Bir WebRTC sızıntısını test etmek için 5 adım (VPN ile ve VPN'siz)

Bir VPN kullanmıyorsanız, bazı özel bilgilerinizi üçüncü kişilere karşı korunmasız bırakmanız kaçınılmazdır. (Daha fazlasını öğrenmek istiyor musunuz? Bir VPN'in bilgilerinizi gizli tutmak için IP adresinizi nasıl gizlediğini öğrenin.)

Bir VPN kullanıyorsanız ve sızıntı aracı bir sızıntı olabileceğini belirtiyor ise, emin olmak için aşağıdaki sızıntı testini uygulayabilirsiniz:

-

VPN bağlantınızı koparın ve bu sayfayı yeni bir sekmede veya pencerede açın

-

Gördüğünüz herhangi bir açık IP adresini not edin

-

Sayfayı kapatın

-

VPN'inize bağlanın ve sayfayı tekrar açın

-

2. adımdaki açık IP adreslerinden birini görüyorsanız, bir gizlilik sızıntısı var demektir.

Bir VPN kullanıyorsanız ve araç özellikle sızıntı olmadığını belirtiyor ise, güvendesiniz!

Diğer gizlilik sızıntılarını kontrol etmek mi istiyorsunuz? Bu araçları deneyin:

WebRTC nedir?

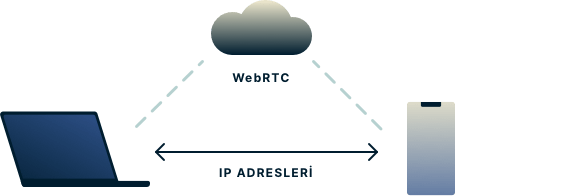

Web Real-Time Communication (WebRTC), tarayıcıların aracı bir sunucu olmadan birbirleri ile doğrudan iletişim kurmalarını sağlayan standartlaştırılmış teknolojiler koleksiyonudur. WebRTC'nin faydaları arasında şunlar sayılabilir: video sohbet, dosya transferi ve canlı yayın izleme gibi web uygulamaları için daha yüksek hızlar ve daha az gecikme.

Ancak, WebRTC üzerinden doğrudan konuşan iki cihazın birbirlerinin IP adreslerini bilmeleri gerekir. Teoride bu, üçüncü parti bir web sitesinin gerçek IP adresinizi algılamak ve onu kimliğinizi belirlemek amacıyla kullanması için tarayıcınızdaki WebRTC açığını kullanmasını sağlayabilir. WebRTC sızıntısı dediğimiz şey tam olarak budur.

Açık IP adresinizin herhangi bir şekilde sızması gizliliğiniz için bir tehdittir. Ancak WebRTC sızıntıları daha az bilinmekte ve kolayca gözden kaçabilmektedir. Dolayısıyla bütün VPN sağlayıcıları sizi bunlardan korumaz!

Bir WebRTC sızıntısı gizliliğimi nasıl riske atar?

WebRTC'nin sorunu, IP adresinizi bulmak için "standart" IP algılama için kullanılan tekniklere göre daha gelişmiş teknikler kullanmasıdır.

WebRTC IP adresimi nasıl algılar?

WebRTC IP adreslerini Interactive Connectivity Establishment (ICE) protokolü üzerinden algılar. Bu protokol, IP adreslerini algılamak için ikisi aşağıda belirtilen birçok teknik kullanır.

STUN/TURN sunucuları

STUN/TURN sunucuları WebRTC için iki önemli rol oynar: Web tarayıcılarının "Açık IP adreslerim ne?" sorusunu sormalarını sağlar ve NAT güvenlik duvarları arkasında olmaları durumunda iki cihazın birbirleriyle konuşmalarını kolaylaştırırlar. İlk teknik gizliliğinizi etkileyebilir. STUN/TURN sunucuları, IP adreslerinizi bir web sitesini ziyaret ettiğinizde, o web sitesinin IP adresinizi gördüğü şekilde algılar.

Sunucu aday tanıma

Çoğu cihaz, donanımları ile ilişkili birçok IP adresine sahiptir. Bunlar genellikle web sitelerinden ve STUN/TURN sunucularından güvenlik duvarları sayesinde gizlenir. Ancak, ICE protokolü tarayıcıların bu IP adreslerini sadece cihazınız üzerinden okuyarak elde edebileceğini belirtmektedir.

Cihazınız ile en yaygın olarak ilişkilendirilen IP adresleri yerel IPv4 adresleridir ve bunların algılanması gizliliğinizi etkilemez. Ancak, IPv6 adreslere sahipseniz gizliliğiniz risk altında olabilir.

IPv6 adresleri IPv4 adresleri ile aynı şekilde çalışmazlar. Genellikle, IPv6 adresi açık bir adrestir, yani size özeldir. Cihazınız ile ilişkili bir IPv6 adresiniz var ise ve ICE üzerinden algılanır ise, gizliliğiniz korunmasız kalabilir.

Kötü amaçlı bir web sitesi, sizin bilginiz olmadan tarayıcınızı sizi tanımlayacak bir IP adresini göstermesi için aldatmak amacıyla STUN/TURN sunucularını veya sunucu aday tanımayı kullanabilir.

WebRTC sızıntıları: Hangi tarayıcılar en savunmasız?

Bu yazının yazıldığı sırada; Firefox, Chrome, Opera, Safari ve Microsoft Edge kullanıcıları WebRTC sızıntılarına karşı en korunmasız olanlardır. Çünkü bu tarayıcılarda WebRTC varsayılan olarak etkindir.

Unutmayın ki bir tarayıcı üzerinde WebRTC sızıntılarına karşı güvende iken bir diğerinde güvende olmayabilirsiniz. Düzenli olarak birden fazla tarayıcı kullanıyorsanız, her biri üzerinde ExpressVPN WebRTC Sızıntı Testi'ni gerçekleştirmeniz önerilir.

ExpressVPN beni WebRTC sızıntılarına karşı korumak için ne yapıyor?

ExpressVPN, uygulamalarının sizi WebRTC sızıntılarına karşı koruduğundan emin olmak için sıkı çalışmaktadır. ExpressVPN'e bağlı iken yeni web sayfaları açtığınızda, açık IP adresleriniz sızmayacaktır.

Ancak, bazı tarayıcılar eski sekmelerdeki verileri tutma konusunda sıkı davranabilir. VPN'e bağlanmadan önce bir sekme açtıysanız, gerçek IP adresiniz tarayıcı tarafından bellek üzerinde saklanmış olabilir. Bu IP adresleri sekmeyi yenileseniz bile orada kalırlar ve gizliliğinizi riske atarlar.

ExpressVPN tarayıcı eklentisi (şu anda Chrome, Firefox ve Edge için mevcut) bu problemi, herhangi bir bellekte saklama sorununa karşı korunmasız kalmanızı önlemek için, ayarlar menüsünden WebRTC'yi tamamen devre dışı bırakmanızı sağlayarak çözer.

ExpressVPN'in sızıntı önlemeye odaklanan mühendisleri sizi nasıl güvende tutuyor

ExpressVPN sizi farklı tarayıcılar ve platformlar üzerinde geniş bir WebRTC sızıntıları yelpazesinden korur. WebRTC diğerlerine göre daha yeni bir teknoloji olduğundan dolayı, farklı platformlarda ve tarayıcılarda WebRTC sızıntıları için farklı senaryoları devamlı olarak test etmek önemlidir. ExpressVPN, devamlı olarak yeni sızıntı vektörlerini araştıran ve gerekli düzenlemeleri hızlı bir şekilde geliştiren bir mühendis ekibi ile endüstriye yön vermektedir.

ExpressVPN'in en yeni sızıntı geçirmezlik geliştirmeleri hakkında daha fazlasını öğrenin.

WebRTC sızıntılarını başka nasıl önleyebilirim?

ExpressVPN kullanmaya ek olarak, tarayıcınızdan WebRTC'yi manuel olarak devre dışı bırakarak sızıntılara karşı korunabilirsiniz.*

Masaüstü PC için Firefox'ta WebRTC nasıl devre dışı bırakılır

- Adres çubuğuna about:config yazın

- Çıkan “Riski kabul ediyorum!” butonuna tıklayın

- Arama çubuğuna media.peerconnection.enabled yazın

- Değeri ‘yanlış’a çevirmek için çift tıklayın

Bu yöntemin Firefox'un hem mobil hem de masaüstü versiyonunda çalışması gerekir.

Masaüstünde Chrome'da WebRTC nasıl devre dışı bırakılır

WebRTC sızıntılarını başarılı bir şekilde engellediği bilinen iki Chrome eklentisi bulunuyor:

uBlock Origin; reklamları, trackerları, kötü amaçlı yazılımları engelleyen ve WebRTC'yi engellemek için de bir seçeneğe sahip olan genel ve çok amaçlı bir engelleyicidir. WebRTC Network Limiter, WebRTC'yi tamamen engellemeden IP sızıntılarını durduran resmi bir Google eklentisidir.

Masaüstünde Safari'de WebRTC nasıl devre dışı bırakılır

Şu anda Safari üzerinde WebRTC'yi tamamen devre dışı bırakmanın bir yolu yok. Ancak, Safari'nin izinler modeli çoğu tarayıcıdan daha sıkıdır. Varsayılan olarak, kullandığınız IP adresi dışında hiçbir IP adresi web sayfalarına gösterilmez. Bu yüzden, Safari üzerinde WebRTC sızıntılarını önlemek için ek bir işlemde bulunmanıza gerek yoktur.

Masaüstünde Opera'da WebRTC nasıl devre dışı bırakılır

- Opera'da Ayarlar'ı açın. Bunu yapmak için:

- Windows veya Linux'ta tarayıcı penceresinin sol üst köşesindeki Opera logosuna tıklayın

- Mac'te, araç çubuğunda yer alan Opera'ya tıklayın ve Tercihler altında ayarları bulun

- Sol tarafta Gelişmiş bölümünü genişletin ve Gizlilik ve güvenlik'e tıklayın.

- WebRTC'ye inin ve Proxy olmayan UDP'yi devre dışı bırak onay düğmesini seçin

- Sekmeyi kapatın; ayarlar otomatik olarak kaydedilecek

Microsoft Edge üzerinde WebRTC nasıl devre dışı bırakılır

Ne yazık ki WebRTC'yi Microsoft Edge üzerinde tamamen devre dışı bırakmanın bir yolu bulunmamaktadır. Ancak, şunları yaparsanız tarayıcınızı yerel IP adresinizi gizlemesi için ayarlayabilirsiniz:

- Adres çubuğuna about:flags yazın

- IP adresimi WebRTC bağlantılarından sakla seçeneğini seçin

Ancak, yukarıda belirtildiği gibi, yerel IP adresinizi görünür kılmak gizliliğiniz için bir risk taşımaz, bu yüzden yukarıdaki adımlar pek fayda sağlamaz. Bu nedenle, WebRTC sızıntılarını durdurmanın en iyi yolu Windows için ExpressVPN uygulaması kullanmaktır.

*WebRTC'yi devre dışı bırakmak muhtemelen normal web tarama deneyeminizi etkilemeyecektir. Bunun nedeni çoğu web sitesinin WebRTC'ye bağlı olmamasıdır... en azından şu anda. Ancak gelecekte, WebRTC daha geniş kullanım alanına sahip oldukça, onu tamamen devre dışı bırakmayı tercih ederseniz belirli web sitelerinde bazı özelliklerin eksik olduğunu farkedebilirsiniz.

Peki ya ExpressVPN'e bağlı isem ve hâlâ bu sayfada bir WebRTC sızıntısı görüyorsam?

ExpressVPN Destek ile iletişime geçin ve derhal bu problemi çözelim.