ExpressVPN 보안 도구

WebRTC 유출 검사기 사용 방법

공인 IP 주소와 로컬 IP 주소의 차이점

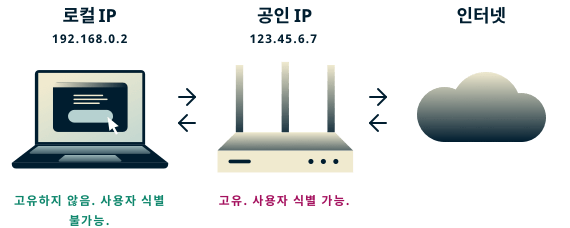

유출 검사기 사용 시 다음과 같이 두 가지 종류의 IP 주소가 표시됩니다: 공인 IP 주소 그리고 로컬 IP 주소.

공인 IP는 매우 구체적이며 인터넷에서 신원의 일부를 형성합니다. VPN 사용 시 사이트에는 사용자의 IP 주소 대신 VPN 서버의 공인 IP 주소가 표시되므로 사용자의 신원이 보호됩니다.

그러나, VPN에 연결되었더라도 WebRTC가 VPN 서버의 주소가 아닌 사용자의 실제 공인 IP 주소를 감지하는 경우, 제3자는 여전히 이를 이용하여 사용자를 식별할 수 있습니다. 검사 결과에 공인 IP가 표시된 경우 개인 정보가 유출될 수 있습니다.

로컬 IP는 사용자에게 특정되지 않습니다. 이러한 IP는 사용자의 라우터에 의해 사용자에게 할당되며 전 세계 라우터를 통해 수백만 번 재사용됩니다. 따라서 제3자가 사용자의 로컬 IP 주소를 알고 있더라도 바로 사용자와 연결짓는 것은 불가능합니다. 검사 결과에 로컬 IP가 표시된 경우 개인 정보에 위협이 되지 않습니다.

WebRTC 유출 테스트를 위한 5단계 (VPN 사용 시, 미사용 시)

VPN을 사용하지 않는 경우 의심의 여지없이 일부 개인 정보가 제3자에게 노출될 것입니다. (더 자세히 알고 싶으세요? VPN이 사용자의 정보를 비공개로 유지하기 위해 사용자의 IP 주소를 숨기는 방법을 확인하세요.)

VPN을 사용하고 있으나 유출이 있을 수 있다고 나타나는 경우, 확인을 위해 다음과 같이 유출 테스트를 수행하시기 바랍니다.

-

VPN 연결을 끊고 새 탭이나 새 창에서 이 페이지를 여세요.

-

나타나는 공인 IP 주소를 메모하세요.

-

페이지를 닫으세요.

-

VPN에 연결한 뒤 페이지를 다시 여세요.

-

여전히 2단계의 공인 IP 주소가 표시되는 경우, 개인 정보가 유출됩니다.

VPN을 사용하고 있고 유출이 없다고 나타나는 경우, 귀하는 안전합니다!

다른 개인 정보 유출을 확인하고 싶으세요? 다음과 같은 도구를 이용해보세요:

WebRTC란?

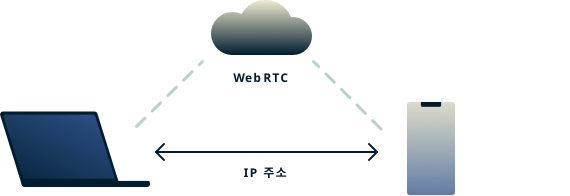

웹 실시간 통신(WebRTC)은 웹 브라우저가 중간 역할을 하는 서버없이 직접 통신하도록 하는 표준화된 기술입니다. WebRTC의 장점은 비디오 채팅, 파일 전송 및 실시간 스트리밍과 같은 웹 앱에 대한 빠른 속도와 적은 지연입니다.

그러나, WebRTC를 통해 직접 통신하는 두 기기는 서로의 실제 IP 주소를 알아야 합니다. 이론적으로 이는 제3자 웹사이트가 사용자 브라우저의 WebRTC를 활용하여 사용자의 실제 IP 주소를 감지하고 이를 사용하여 사용자를 식별할 수 있도록 합니다. 그리고 우리는 이를 WebRTC 유출이라 부릅니다.

공인 IP 주소 유출은 개인 정보 보호에 위협이 되지만, WebRTC 유출은 그다지 알려지지 않았고 쉽게 지나쳐지며, 모든 VPN 제공 업체가 이로부터 사용자를 보호하지는 않습니다!

어떻게 WebRTC 유출로 인해 개인 정보가 위험에 처하게 되나요?

WebRTC의 문제점은 사용자의 IP 주소를 찾기 위해 "표준" IP 감지에 사용되는 기술보다 더 고급 기술을 사용한다는 점입니다.

WebRTC가 어떻게 제 IP를 감지하나요?

WebRTC는 상호 연결 설정(ICE) 프로토콜을 통해 IP를 검색합니다. 이 프로토콜은 IP를 찾기 위한 여러 기술을 지정합니다(아래에 이 중 두 가지 설명).

STUN/TURN 서버

STUN/TURN 서버는 WebRTC에서 두 가지 중요한 역할을 합니다: 웹 브라우저가 "자신의 공인 IP"를 묻고 심지어 NAT 방화벽 뒤에 있는 경우에도 두 기기가 서로 통신할 수 있도록 합니다. 전자는 사용자의 개인 정보에 영향을 줄 수 있습니다. STUN/TURN 서버는 사용자가 웹사이트를 방문했을 때 해당 웹사이트가 사용자의 IP를 발견하는 것과 매우 비슷한 방식으로 사용자의 IP를 발견합니다.

호스트 후보 발견

대부분의 기기에는 하드웨어와 연결된 여러 개의 IP 주소가 있으며, 보통 방화벽을 통해 웹사이트와 STUN/TURN 서버로부터 숨겨져 있습니다. 그러나, ICE 프로토콜은 브라우저가 간단히 기기에서 이러한 IP를 읽음으로써 이를 수집할 수 있다고 명시합니다.

사용자의 기기와 가장 관련이 있는 IP는 로컬 IPv4 주소이며 이 주소가 발견되어도 사용자의 개인 정보 보호에 영향을 미치지 않습니다. 그러나, IPv6 주소가 있는 경우 개인 정보가 위험에 처할 수 있습니다.

IPv6 주소는 IPv4 주소와 비슷하게 작동하지 않습니다. 일반적으로, IPv6 주소는 공개형 주소이므로 사용자에게 고유합니다. 사용자의 기기와 연관된 IPv6 주소가 ICE를 통해 발견된 경우, 사용자의 개인 정보가 노출될 수 있습니다.

악성 웹사이트는 STUN/TURN 서버 또는 호스트 후보 검색을 사용하여 사용자 모르게 사용자를 식별할 수 있는 IP 주소를 공개하도록 사용자의 브라우저를 속일 수 있습니다.

WebRTC 유출: 어떤 브라우저가 가장 취약한가요?

이 글을 쓰는 시점에서 Firefox, Chrome, Opera, Safari 및 Microsoft Edge의 데스크탑 버전 사용자는 이러한 브라우저에 WebRTC가 기본적으로 활성화되어있기 때문에 WebRTC 유출에 가장 취약합니다.

어떤 브라우저에서는 WebRTC 유출로부터 안전하고 어떤 브라우저에서는 안전하지 않을 수도 있음을 기억하시기 바랍니다. 정기적으로 여러 브라우저를 사용하시는 경우 각 브라우저에서 ExpressVPN WebRTC 유출 테스트를 해보시기 바랍니다.

ExpressVPN은 WebRTC 유출로부터 사용자를 보호하기 위해 무엇을 하나요?

ExpressVPN은 저희의 앱이 WebRTC 유출로부터 사용자를 보호할 수 있도록 최선을 다하고 있습니다. ExpressVPN에 연결된 상태에서 새 웹페이지를 열면 귀하의 공인 IP 주소가 유출되지 않습니다.

그러나, 일부 브라우저는 이전 탭의 데이터를 유지할 때 공격적일 수 있습니다. VPN에 연결하기 전에 탭을 연 경우,해당 브라우저가 실제 IP 주소를 메모리에 캐시했을 수 있습니다. 이러한 IP는 심지어 탭을 새로고침한 후에도 계속해서 개인 정보를 위험에 빠뜨릴 수 있습니다.

ExpressVPN 브라우저 확장 프로그램(현재 Chrome, Firefox, Edge용 이용 가능)은 설정 메뉴에서 모든 캐싱 문제에 취약하지 않도록 WebRTC를 완전히 비활성화할 수 있도록 하여 이 문제를 해결합니다.

ExpressVPN의 유출 방지 전담 기술팀이 사용자의 안전을 지키는 방법

ExpressVPN은 다양한 브라우저 및 플랫폼에서 광범위한 WebRTC 유출을 막습니다. WebRTC는 아직까지는 비교적 새로운 기술이므로 여러 플랫폼 및 브라우저에서 WebRTC 유출에 대한 여러 시나리오를 지속적으로 테스트하는 것이 중요합니다. ExpressVPN은 끊임없이 새로운 유출 매개를 조사하고 신속하게 필요한 문제를 바로잡는 전담 기술팀과 함께 업계를 선도합니다.

어떤 다른 방법으로 WebRTC 유출을 막을 수 있나요?

ExpressVPN을 사용하는 것 외에도, 브라우저에서 WebRTC를 수동으로 비활성화하여 유출을 방지할 수 있습니다.*

데스크탑용 Firefox에서 WebRTC 비활성화하는 방법

- 주소창에 about:config를 입력하세요.

- "위험을 감수하겠습니다!" 버튼이 나타나면 클릭하세요.

- 검색창에 media.peerconnection.enabled를 입력하세요.

- 더블 클릭하여 값을 "거짓"으로 변경하세요.

이는 Firefox 데스크탑 버전과 모바일 버전 모두에서 작동합니다.

데스크탑용 Chrome에서 WebRTC 비활성화하는 방법

WebRTC 유출을 성공적으로 차단하는 것으로 알려진 Chrome 확장 프로그램이 두 개 있습니다:

uBlock Origin은 광고, 추적기, 멀웨어를 차단하고 WebRTC를 차단할 수있는 옵션을 갖고 있는 범용 다목적 차단기입니다. WebRTC Network Limiter는 WebRTC를 완전히 차단하지 않고 IP 유출을 방지하는 공식 Google 애드온입니다.

데스크탑용 Safari에서 WebRTC 비활성화하는 방법

Safari에서 WebRTC를 완전히 비활성화할 필요는 없습니다. Safari의 권한 모델은 대부분의 브라우저보다 엄격합니다. 기본적으로 IP 주소는 사이트에 액세스하는 데 사용되는 것을 제외하고는 웹사이트에서 사용할 수 있도록 만들어지지 않습니다. 따라서 Safari에서 WebRTC 유출을 막기 위해 추가 조치를 취하실 필요가 없습니다. 그러나 특정 사이트에 오디오나 비디오 캡처 권한을 허용한다면, IP 주소가 노출될 수 있다는 점에 유의하세요.

데스크탑용 Opera에서 WebRTC 비활성화하는 방법

- Opera에서 설정을 여세요. 설정을 열려면 다음을 따르세요.

- Windows 또는 Linux의 경우, 브라우저 창 왼쪽 상단 모서리의 Opera 로고를 클릭하세요.

- Mac의 경우, 툴바에서 Opera를 클릭한 뒤 환경 설정에서 설정을 찾으세요.

- 왼쪽의 고급 섹션을 확장하고 개인 정보 보호 & 보안을 클릭하세요.

- WebRTC까지 스크롤을 내리고 프록시되지 않은 UDP 비활성화 라디오 버튼을 선택하세요.

- 탭을 닫으면 설정 내용이 자동으로 저장됩니다.

Microsoft Edge에서 WebRTC 비활성화하는 방법

안타깝게도, 현재 Microsoft Edge에서 WebRTC를 완전히 비활성화할 수 있는 방법은 없습니다. 그러나, 다음과 같이 로컬 IP 주소를 숨기도록 브라우저를 설정할 수 있습니다:

- 주소창에 about:flags를 입력하세요.

- WebRTC 연결에서 내 로컬 IP 주소 숨기기로 표시된 옵션을 선택하세요.

위에서 언급한 바와 같이 로컬 IP 주소 유출은 개인 정보 보호에 위협이 되지 않으므로 위의 단계는 별로 도움이 되지 않습니다. 따라서 Microsoft Edge 사용 시 WebRTC 유출을 막는 가장 좋은 방법은 Windows용 ExpressVPN 앱을 사용하는 것입니다.

*WebRTC 비활성화는 아마도 일반적인 웹 브라우징에 영향을 미치지 않을 것입니다. 이것은 아직까지는 대부분의 웹사이트가 WebRTC에 의존하지 않기 때문입니다. 그러나 장래에 WebRTC가 더 널리 보급되면, WebRTC를 완전히 비활성화할 경우 특정 웹사이트의 일부 기능이 작동하지 않을 수 있습니다.

ExpressVPN에 연결했는데도 이 페이지에서 WebRTC 유출로 표시되면 어떻게 하나요?

ExpressVPN 지원팀에 문의하시면 신속하게 처리해드릴 것입니다.